Современное информационное пространство с его быстрым развитием и неуклонным проникновением во все сферы жизни стало идеальной почвой для появления новых угроз, способных привести к серьезным последствиям для индивидуумов, предприятий или даже государств. Под термином "злоумышленные компьютерные средства" понимается технологический инструмент, используемый для проведения вредоносных и незаконных действий, таких как хищение конфиденциальной информации, мошенничество и нарушение целостности данных.

Обнаружение, анализ и противодействие злоумышленным компьютерным средствам являются актуальной и сложной задачей для специалистов в области информационной безопасности. Эффективные методы противодействия включают не только использование современных технологий и инструментов, но и разработку стратегий, нацеленных на предупреждение, обнаружение и реагирование на атаки в режиме реального времени.

Для успешной защиты от злоумышленных компьютерных средств необходимо понимать их принципы функционирования и особенности, чтобы разработать соответствующие меры безопасности. Такие средства могут использовать разнообразные методы воздействия, включая взлом систем, использование вредоносных программ или социальную инженерию. Разработка и внедрение эффективных стратегий противодействия требует учета всех этих факторов и понимания их взаимосвязи.

Основные принципы функционирования ЗКЭМ: основы и задачи

В данном разделе рассмотрим основные принципы и цели работы Законодательной Комиссии Европейского Мозгового Центра (ЗКЭМ). Мы изучим основные аспекты функционирования организации и ее роли в обеспечении эффективного сопротивления тем или противодействия проблемам, с которыми она сталкивается.

ЗКЭМ занимается широким спектром задач, включающих в себя создание и разработку стратегий и методов для достижения определенных целей. Организация применяет разнообразные принципы в своей работе, включая постановку приоритетов, координацию и планирование деятельности.

Целью работы ЗКЭМ является обеспечение эффективного функционирования социальных и экономических систем путем разработки и реализации инновационных стратегий. Организация также предоставляет рекомендации и консультации, основанные на анализе исследований и накопленного опыта в соответствующих областях.

Важно отметить, что ЗКЭМ подчеркивает необходимость предотвращения возможных проблем и решения сложных вопросов, связанных с социальной, экономической и политической сферами деятельности. Организация стремится к созданию устойчивых систем, которые способны противодействовать негативным факторам и обеспечивать стабильное развитие во всех аспектах жизни общества.

Для достижения поставленных целей, Законодательная Комиссия Европейского Мозгового Центра активно внедряет инновационные методы и разрабатывает высокоэффективные стратегии. Упор делается на широкий анализ ситуации и систематическое поисковое и исследовательское исследование проблем и проблемных областей. Организация также оказывает поддержку и содействие государственным и частным структурам в их усилиях по преодолению сложных вызовов и разработке устойчивых и эффективных решений.

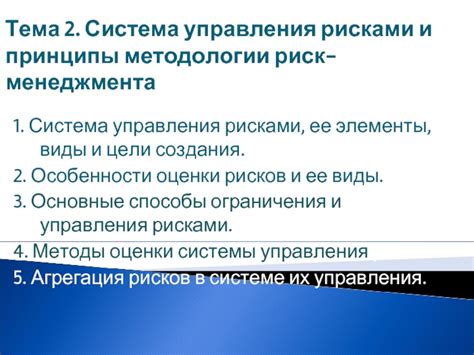

Задачи и принципы Методологии управления знаниями

В данном разделе рассмотрим основные цели и принципы Методологии управления знаниями (ЗКЭМ), которые позволяют эффективно организовать процессы управления информацией.

- Цель ЗКЭМ: достижение высокой эффективности в управлении знаниями, оптимизация передачи информации и обеспечение повышения продуктивности.

- Принцип синергии: совместное использование и обмен знаниями между сотрудниками организации, что способствует появлению новых идей и инноваций.

- Принцип системности: управление знаниями должно осуществляться в комплексе и включать в себя не только процессы передачи информации, но и ее создание, хранение и использование.

- Принцип непрерывного обучения: постоянное развитие сотрудников и поддержка их обучения новым знаниям и навыкам для повышения компетентности и эффективности работы.

- Принцип интеграции: установление связей и интеграция знаний внутри организации, а также с внешними партнерами и ресурсами для создания более целостной и эффективной системы.

- Принцип непрерывного улучшения: постоянный анализ и пересмотр процессов управления знаниями с целью их оптимизации и совершенствования.

Использование методологии управления знаниями позволяет организациям достичь максимальной эффективности в работе, обеспечить непрерывное развитие сотрудников и создать сильные конкурентные преимущества на рынке.

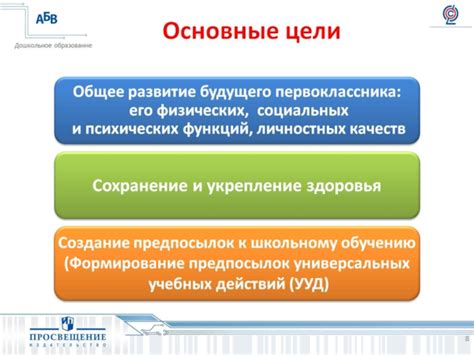

Цели ЗКЭМ и области применения

Постановка задачи:

Раздел "Цели ЗКЭМ и области применения" посвящен целям и применению метода знаниевого экспертного моделирования (ЗКЭМ). В этом разделе рассматриваются основные задачи, которые ставят перед собой исследователи и специалисты в области ЗКЭМ, а также охват применения данного метода в различных сферах деятельности.

Основные цели ЗКЭМ:

Одной из главных целей ЗКЭМ является создание формальной модели экспертного знания, позволяющей задействовать и систематизировать знания экспертов с целью принятия решений. Этот метод помогает проанализировать сложные проблемы и определить оптимальные решения на основе доступных знаний экспертов. В рамках ЗКЭМ удается учитывать не только количественные факторы, но и неопределенность, нечеткость и субъективные мнения.

Области применения ЗКЭМ:

ЗКЭМ находит применение в различных областях, где требуется принятие сложных решений на основе экспертного опыта. Это может быть финансовый анализ, маркетинговые исследования, управление проектами, решение проблем в области информационных технологий и другие. Метод ЗКЭМ также активно используется в медицине, правоохранительных органах и государственном управлении. Благодаря своей гибкости, ЗКЭМ может быть адаптирован к конкретным задачам и сферам, позволяя эффективно решать разнообразные проблемы.

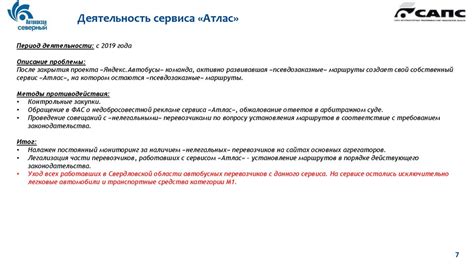

Стратегии борьбы с нелегальными клиентскими электронными монетами: ключевые подходы

В данном разделе рассмотрены основные подходы к противодействию незаконным операциям с электронными монетами (НОЭМ). Понимание и применение этих стратегий позволяет эффективно бороться с использованием нелегальных клиентских электронных монет (НКЭМ) в различных сферах деятельности.

Первым ключевым подходом является активный мониторинг финансовых операций для выявления признаков незаконных клиентских электронных монет. Это включает анализ потоков электронных средств, высокочастотных операций, а также связей между участниками электронных транзакций. Применение алгоритмов и моделей машинного обучения позволяет автоматизировать этот процесс и повысить эффективность выявления незаконной деятельности.

Вторым важным подходом является сотрудничество между государственными органами, банками, платежными системами и другими участниками финансовой сферы. Обмен информацией и опытом позволяет реагировать оперативно на новые виды нелегальных клиентских электронных монет и разрабатывать совместные стратегии по их противодействию.

Третий подход основывается на осуществлении контролирующих мероприятий со стороны государства. Это включает введение и соблюдение строгих нормативных требований по использованию и обработке электронных монет, а также обязательную регистрацию клиентов и их операций. Организация специализированных структур, включая антикоррупционные службы и специальные подразделения правоохранительных органов, также играет важную роль в этом подходе.

- Активный мониторинг финансовых операций

- Сотрудничество между участниками финансовой сферы

- Контролирующие мероприятия со стороны государства

Реализация этих стратегий взаимодополняющим образом позволяет эффективно противодействовать использованию незаконных клиентских электронных монет и защищать финансовую систему от негативных последствий.

Основные подходы к противодействию злонамеренным кибер-экосистемам

В данном разделе рассматриваются различные стратегии, которые помогают бороться с злонамеренными кибер-экосистемами (ЗКЭМ). Подходы к противодействию включают в себя широкий спектр действий и методов, направленных на уменьшение рисков и минимизацию ущерба.

- Развитие кибербезопасности: Современные ЗКЭМ постоянно совершенствуются и адаптируются к новым технологиям. Для успешного противодействия им необходимо улучшать системы кибербезопасности путем обновления программного обеспечения, использования безопасных протоколов связи и регулярного обучения сотрудников.

- Мониторинг и обнаружение: Активное отслеживание и обнаружение злонамеренных действий является важной частью противодействия ЗКЭМ. Это включает постоянный мониторинг сетевой активности, анализ журналов событий и использование интеллектуальных систем обнаружения аномалий.

- Управление доступом: Одной из ключевых стратегий является управление доступом к информации и ресурсам. Это включает в себя применение многоуровневой аутентификации, установление правил и политик доступа, а также использование систем управления идентификацией.

- Обучение и осведомленность: Регулярное обучение и повышение осведомленности сотрудников являются важными составляющими противодействия ЗКЭМ. Обученные сотрудники способны распознать потенциальные угрозы и принять соответствующие меры предосторожности, что существенно снижает риски инцидентов.

- Сотрудничество и обмен информацией: Эффективное сотрудничество между организациями и обмен информацией о новых угрозах и атаках являются важным фактором в борьбе с ЗКЭМ. Это позволяет создать единую фронтовую защиту и оперативно реагировать на новые угрозы.

Применение данных стратегий помогает организациям эффективно противодействовать злонамеренным кибер-экосистемам и снижать риски возникновения инцидентов. Однако, важно иметь в виду, что безопасность информации требует постоянного внимания и обновления стратегий в соответствии с новыми угрозами и технологиями.

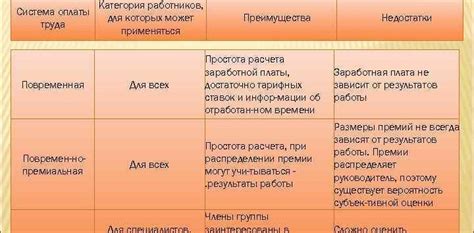

Преимущества и недостатки различных подходов

Этот раздел статьи посвящен анализу преимуществ и недостатков различных подходов к борьбе с проблемами зкэма. Мы рассмотрим разные стратегии и оценим, насколько эффективны они могут быть в данном контексте.

Первый подход, который будем рассматривать, основывается на... (описание первой стратегии).

Преимуществами данной стратегии являются... (указание на плюсы). Однако, существуют и некоторые недостатки... (упоминание о минусах).

Второй подход, который будет представлен в этом разделе, основан на... (описание второй стратегии). Он имеет свои преимущества, такие как... (указание на плюсы). Однако, следует учесть и некоторые недостатки... (упоминание о минусах).

Третий подход, который мы рассмотрим, отличается... (описание третьей стратегии). В его преимуществах можно выделить... (указание на плюсы). Однако, стоит также учесть и некоторые недостатки... (упоминание о минусах).

И, наконец, последний подход, который будет рассмотрен, основывается на... (описание четвертой стратегии). Его преимущества включают... (указание на плюсы), но следует также учесть и некоторые недостатки... (упоминание о минусах).

В итоге, каждая из стратегий имеет свои преимущества и недостатки, и выбор наиболее эффективного подхода зависит от конкретных условий и задач, стоящих перед противодействием зкэму.

Уровни реализации принципа работы ЗКЭМ

На первом уровне реализации ЗКЭМ находятся меры по обеспечению физической безопасности. В этом контексте, организации могут применять средства, такие как контроль доступа к зданиям и помещениям, видеонаблюдение, системы определения вторжения и т.д. Эти меры защищают физическое пространство и ресурсы, предотвращая возможные атаки снаружи и внутри организации.

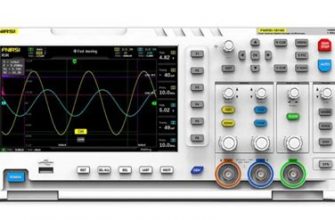

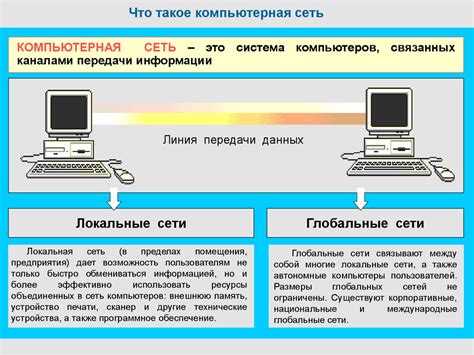

На следующем уровне реализации находятся меры по обеспечению сетевой безопасности. Здесь организации принимают меры для защиты своих сетей и коммуникационных каналов. Это может включать в себя установку межсетевых экранов, антивирусных программ, обнаружение и предотвращение атак на сети, контроль доступа к сетевым ресурсам и т.д. Эти меры помогают предотвратить несанкционированный доступ к информации и защищают организацию от сетевых атак.

Третий уровень реализации ЗКЭМ связан с обеспечением безопасности данных. Он включает меры по защите конфиденциальности, целостности и доступности данных. В этом контексте, организации применяют методы шифрования данных, резервное копирование, контроль доступа к информации, аудит и мониторинг данных. Эти меры помогают предотвратить утечку данных, восстановить информацию и обеспечить ее безопасное использование.

На самом высоком уровне реализации ЗКЭМ находятся меры по обеспечению безопасности приложений и программного обеспечения. Здесь организации должны осуществлять контроль за разработкой и поддержкой программного обеспечения, применять методы тестирования на безопасность, управлять и обновлять уязвимости. Такие меры помогают предотвратить успешные атаки, связанные с уязвимостями программного обеспечения.

Основные этапы процесса реализации методологии Зкэм

В данном разделе рассматриваются ключевые последовательные стадии, которые необходимо пройти при внедрении и осуществлении проектов на основе Зкэм. Важно отметить, что каждый этап имеет свои особенности и требует четкой организации и планирования деятельности. Здесь будут рассмотрены основные этапы Зкэм, которые помогут организовать эффективное противодействие возможным рискам и обеспечить успешную реализацию проектов.

1. Анализ и планирование

Первый этап включает анализ текущей ситуации, определение ключевых целей и задач проекта. На данном этапе происходит анализ рисков и возможных препятствий, а также планируется последовательность действий и запланированы ресурсы для выполнения проекта.

2. Разработка стратегии

На данном этапе разрабатывается стратегия выполнения проекта, определяются основные этапы и этапы, а также принимаются решения о правильном подходе и методах для достижения поставленных целей.

3. Организация и реализация

На этом этапе осуществляется организация команды проекта, распределение задач и ресурсов, а также привлечение внешних участников, необходимых для реализации проекта. Важно соблюдать планирование и контроль за ходом работ в соответствии с заранее разработанной стратегией.

4. Мониторинг и контроль

На этом этапе осуществляется постоянный мониторинг процесса выполнения проекта, проверка достижения целей и подконтрольные показатели. В случае необходимости корректируются планы и стратегия для обеспечения успеха реализации проекта.

5. Оценка и анализ

В заключительном этапе проводится оценка результатов выполненного проекта, анализируются достигнутые цели, а также выявляются причины возникающих несоответствий в результатах. На основе полученной информации принимаются решения для улучшения и оптимизации процесса реализации проектов на основе Зкэм.

Взаимосвязь уровней структуры реализации ЗКЭМ

Первый уровень структуры - это уровень ресурсов, который отвечает за обеспечение необходимых материальных и информационных ресурсов для функционирования ЗКЭМ. Здесь осуществляются процессы по обеспечению доступности и надежности ресурсов, а также их оптимизация с учетом требований системы.

Второй уровень - уровень процессов, где осуществляется реализация деятельности по проведению ЗКЭМ. На этом уровне определяются и описываются необходимые процессы и процедуры, которые позволяют достичь поставленных целей системы. Здесь также происходит контроль и анализ эффективности действующих процессов, с целью их оптимизации.

Третий уровень - это уровень управления, который отвечает за координацию и контроль всей системы ЗКЭМ. Здесь осуществляется планирование, организация и контроль деятельности на предыдущих уровнях, а также анализ результатов и принятие решений по оптимизации работы системы в целом.

Интеракция между различными уровнями структуры реализации ЗКЭМ обеспечивает эффективное функционирование всей системы. Каждый уровень взаимодействует с другими уровнями, обмениваясь информацией и ресурсами, с целью достижения общих целей системы ЗКЭМ.

| Уровень | Функции |

|---|---|

| Уровень ресурсов | Обеспечение материальных и информационных ресурсов |

| Уровень процессов | Реализация деятельности и контроль процессов ЗКЭМ |

| Уровень управления | Координация, планирование и контроль работы системы ЗКЭМ |

Опытные подходы к противодействию ЗКЭМ

В данном разделе мы рассмотрим необычные и инновационные методы противодействия системе злонамеренного компьютерного вмешательства. Вместо прямого указания на принципы работы ЗКЭМ и известные стратегии борьбы, мы представим вам опытные подходы, которые основаны на тщательном анализе поведения и методах работы этих систем.

Специалисты в области кибербезопасности предлагают использовать тактики, основанные на косвенных и философских подходах. Вместо прямого противостояния ЗКЭМ и попытки разработки эффективных стратегий противодействия с использованием уже известных методов, предлагается выйти за рамки стандартных подходов.

Одним из экспериментальных методов является техника "конфузии". Это стратегия, которая направлена на ввод ЗКЭМ в замешательство путем создания сложной и запутанной среды. Специально разработанные алгоритмы искусственного интеллекта провоцируют систему, заставляя ее тратить ресурсы на обработку неправильных данных и вводящих в заблуждение команд.

Другой подход основан на идее "размышлений" ЗКЭМ. Это означает, что философский и косвенный подход используется для изучения поведения этих систем с целью предсказания их дальнейших действий. Это позволяет предпринять превентивные меры и найти слабые места в системе, которые можно использовать для ее нейтрализации.

Опытные подходы к противодействию ЗКЭМ требуют глубокого анализа и тщательного исследования злонамеренных систем. Они предлагают альтернативные методы борьбы с ЗКЭМ, которые могут быть эффективными и эффективно справляться с угрозами безопасности.

Вопрос-ответ

Как работает зкэм?

Зкэм (защищенный канал электронной почты) использует различные криптографические алгоритмы для обеспечения конфиденциальности и целостности электронной почты. Перед отправкой сообщения оно шифруется с помощью публичного ключа получателя, и только он может расшифровать сообщение с помощью своего секретного ключа. При получении сообщения, зкэм также проверяет его целостность, чтобы убедиться, что оно не было изменено по пути. Все это осуществляется автоматически и незаметно для пользователей.

Какие стратегии эффективны в противодействии зкэм?

Существует несколько эффективных стратегий для противодействия зкэм. Первое, что нужно сделать, это обеспечить безопасность своего компьютера или устройства, используемого для доступа к электронной почте. Это включает в себя установку антивирусного программного обеспечения, регулярное обновление операционной системы и всех приложений, а также аккуратное открытие вложений и переходы по ссылкам. Второе, следует быть внимательным при заполнении личной информации в публичных источниках, которая потенциально может быть использована хакерами для зкэм. Третье, необходимо быть осторожным при общении по электронной почте и всегда проверять подлинность отправителя, особенно при запросе финансовой информации или паролей. Наконец, следует использовать средства безопасности, такие как двухфакторная аутентификация, для дополнительной защиты учетных записей и данных.

Каковы основные принципы работы зкэм?

Основные принципы работы зкэм состоят в обеспечении конфиденциальности и целостности электронной почты. Зкэм использует симметричные и асимметричные алгоритмы шифрования для защиты сообщений от несанкционированного доступа. Перед отправкой, сообщение шифруется с помощью публичного ключа получателя, который может расшифровать его с помощью своего секретного ключа. Это позволяет убедиться, что только правильный получатель может прочитать сообщение. Кроме того, зкэм также проверяет целостность сообщения для обнаружения возможных изменений. Все это позволяет пользователям обмениваться электронными сообщениями с уверенностью в их защите.