Представьте, что у вас есть возможность сидеть дома в уютном кресле, а при этом полноценно управлять компьютером, который находится на другом конце города или даже континента. Звучит захватывающе, не так ли? И все это благодаря протоколу SSH – надежному и безопасному способу удаленного доступа к операционным системам.

Долгое время работа с удаленными компьютерами была довольно сложным и непонятным занятием для новичков. Множество команд и настроек, внушительные термины и темная магия – все это создавало ощущение, что удаленный доступ – это привилегия только для профессионалов. Однако, с появлением протокола SSH, образовалась возможность для широкой аудитории познать тайны удаленного управления без особых усилий.

SSH открывает дверь в мир удаленной работы, позволяя вам безопасно передвигаться между различными компьютерами, используя простой и интуитивно понятный интерфейс командной строки. И это не только удобно, но и полезно. Вам больше не приходится переносить с собой ноутбук или тратить время на походы в офис, чтобы получить критическую информацию или выполнить задачу – все это можно сделать прямо с домашнего компьютера.

Основы функционирования протокола ssh

Раздел "Основы функционирования протокола ssh" предназначен для того, чтобы ознакомить читателя с базовыми принципами работы данного протокола без использования сложных технических терминов.

Протокол ssh, также известный как Secure Shell, является надежным и безопасным сетевым протоколом для удаленного управления компьютерами. Он позволяет пользователям безопасно подключаться к удаленным хостам и осуществлять контроль над ними через шифрованное соединение.

В данном разделе будут затронуты такие ключевые темы, как установка и настройка ssh, создание и использование ключей аутентификации, а также базовые команды, позволяющие осуществлять удаленное управление удаленными хостами.

| Тема | Описание |

|---|---|

| Установка и настройка ssh | Рассмотрим процесс установки и базовую настройку протокола ssh на хосте для последующего удаленного подключения. |

| Генерация и использование ключей аутентификации | Опишем процесс генерации и использования ключей аутентификации, которые позволяют безопасно подключаться к удаленным хостам. |

| Базовые команды ssh | Познакомимся с основными командами и возможностями, которые предоставляет протокол ssh для выполнения задач на удаленных хостах. |

Базовое понимание и важность протокола SSH

В информационной эпохе беспрерывного развития технологий и все большего использования компьютеров и интернета, обеспечение безопасности и защиты важной информации становится неотъемлемой задачей. В этом контексте важным инструментом становится протокол SSH, который обеспечивает защищенную удаленную связь между компьютерами.

Протокол SSH, или Secure Shell, является сетевым протоколом, предоставляющим безопасный способ удаленного доступа и управления компьютерами. Он работает поверх незащищенных каналов связи, таких как интернет, и использует криптографические методы для обеспечения конфиденциальности, целостности и аутентификации данных.

Представьте себе ситуацию, когда вам необходимо удаленно подключиться к компьютеру в другом городе или даже другой стране. С помощью SSH, вы можете делать это безопасно, так как все данные, передаваемые между вашим компьютером и удаленным компьютером, зашифрованы и защищены от несанкционированного доступа.

| Главное преимущество | Основное предназначение |

| Безопасность | Удаленный доступ и управление |

| Шифрование данных | Защита от несанкционированного доступа |

| Аутентификация | Защита конфиденциальности информации |

Необходимость в использовании SSH возникает во многих сферах, где важно обеспечить безопасный доступ к компьютерам или удаленное управление. Например, в сфере IT-инфраструктуры, SSH широко используется администраторами для удаленного управления серверами и сетевыми устройствами. Также, как пример, разработчики программного обеспечения могут использовать SSH для доступа к удаленным ресурсам и обмена файлами без риска утечки конфиденциальной информации.

Принципы функционирования протокола SSH

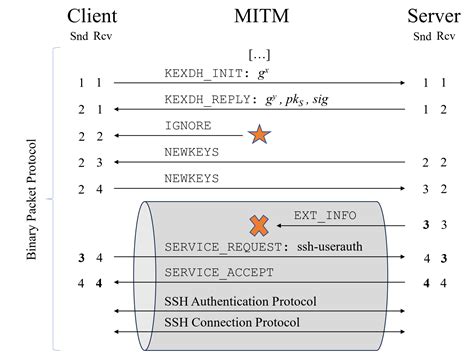

Раздел, посвященный принципам работы SSH-протокола, предлагает рассмотреть основные механизмы и принципы, лежащие в основе обеспечения безопасного удаленного доступа к компьютерам и сетям.

В ходе работы с SSH становится понятно, что протокол обеспечивает защищенное соединение между клиентом и сервером. Для этого применяются различные методы шифрования и авторизации, предназначенные для защиты конфиденциальности и целостности передаваемых данных.

SSH, в отличие от более устаревшего протокола Telnet, обеспечивает безопасное соединение, исключая возможность перехвата данных злоумышленниками. Протокол SSH также позволяет надежно аутентифицировать пользователя, используя различные методы и механизмы, такие как пароль, ключи или двухфакторная аутентификация.

Одним из важных принципов работы SSH является возможность работы через различные сетевые протоколы, такие как IPv4 и IPv6. Клиентские и серверные приложения SSH позволяют эффективно устанавливать защищенное соединение независимо от используемого протокола передачи данных.

| Основные принципы | Шифрование данных |

| Аутентификация | Защита от перехвата |

| Поддержка различных протоколов | Безопасный удаленный доступ |

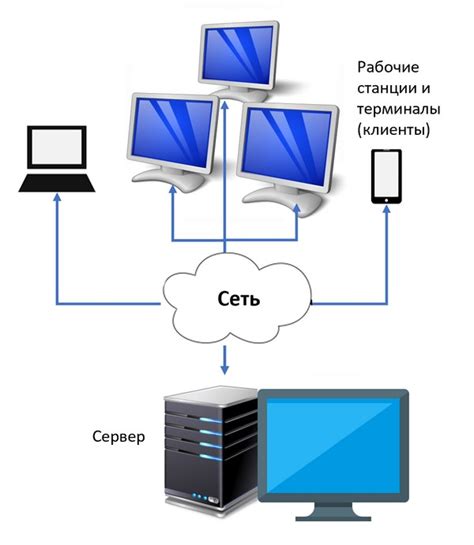

Устройство ssh: клиент и сервер

Этот раздел посвящен основным понятиям, которые возникают при работе с протоколом ssh. Здесь вы узнаете о роли и функциях клиента и сервера в этой системе.

- Клиент - это программа, которая устанавливает соединение с удаленным сервером по протоколу ssh. Она позволяет пользователю осуществлять удаленное управление сервером, передавать команды и получать результаты выполнения.

- Сервер - это компьютер, на котором запущена специальная программа, принимающая подключения от клиентов. Сервер обрабатывает команды, передаваемые клиентом, и возвращает результаты.

Ключевым понятием в ssh является безопасный обмен данными между клиентом и сервером. Протокол ssh обеспечивает защищенное соединение путем шифрования передаваемых данных. Поэтому любая информация, передаваемая через ssh, остается конфиденциальной и недоступной для посторонних лиц.

Важно понимать, что клиент и сервер могут быть установлены на одном компьютере или на разных. Обычно сервер ssh установлен на удаленном компьютере или сервере, а клиент - на компьютере пользователя. С помощью ssh-клиента пользователь может удаленно работать с удаленным сервером, выполнять различные операции и управлять им.

Установка и настройка SSH на разных ОС: подготовьте свои системы к безопасной удаленной связи

В данном разделе мы рассмотрим процесс установки и настройки протокола SSH на различных операционных системах. SSH (Secure Shell) представляет собой средство для безопасного удаленного доступа к компьютерам и серверам по сети. Он обеспечивает шифрование передаваемых данных и аутентификацию пользователей, обеспечивая конфиденциальность и защиту от несанкционированного доступа.

Приступая к установке SSH, необходимо помнить, что на разных ОС процесс может отличаться, поэтому следует ознакомиться с особенностями установки на каждой из них. Ниже приведены инструкции по настройке SSH на популярных операционных системах.

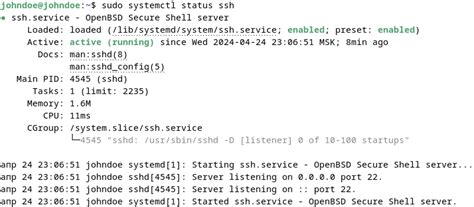

Установка и настройка SSH на Linux

Для установки SSH на Linux, вам потребуется знать, какой дистрибутив вы используете. В большинстве случаев SSH уже установлен, но если этого не произошло, вы можете установить его из репозиториев вашего дистрибутива. Настройка SSH включает генерацию SSH-ключей, настройку конфигурационного файла и добавление пользователей для доступа к SSH-серверу.

Установка и настройка SSH на macOS

В Mac OS X SSH предустановлен, поэтому вам необходимо только настроить его. Для этого вы можете использовать программу Terminal и уже установленный SSH-сервер. У вас также будет возможность настроить ключи и другие параметры в конфигурационном файле.

Установка и настройка SSH на Windows

На Windows SSH не предустановлен, поэтому вам потребуется установить клиентское приложение. Существуют различные варианты клиентов SSH для Windows, включая PuTTY и OpenSSH. После установки вы сможете настроить ключи аутентификации и другие параметры для безопасного подключения к SSH-серверам.

Не важно, на какой операционной системе вы работаете, понимание процесса установки и настройки SSH позволит вам получить безопасный и надежный доступ к удаленным системам. Следуйте указаниям для вашей ОС, чтобы правильно установить и настроить SSH на своих устройствах.

Безопасность и проверка подлинности в протоколе SSH

В данном разделе мы рассмотрим важные аспекты безопасности и аутентификации в протоколе SSH. Для обеспечения безопасной и защищенной коммуникации необходимо уделить внимание различным методам проверки подлинности и механизмам предотвращения несанкционированного доступа.

- Протокол SSH обеспечивает шифрование данных, что позволяет предотвратить перехват и прослушивание информации при передаче по сети.

- Один из ключевых механизмов защиты в SSH - это проверка подлинности пользователей. Для этого используются различные типы аутентификации, такие как парольная аутентификация, аутентификация с использованием ключей и аутентификация с помощью сертификатов.

- В дополнение к проверке подлинности пользователей, SSH также предоставляет возможности для проверки подлинности хостов. Для этого используются ключи хостов и цифровые сертификаты.

- Протокол SSH также имеет механизмы предотвращения атак на перебор паролей или попыток взлома, такие как ограничение количества попыток логина и использование блэклистов IP-адресов.

Понимание и применение различных методов безопасности и аутентификации SSH являются важными для обеспечения защиты системы и данных от несанкционированного доступа и злоумышленников.

Обеспечение безопасности соединений по протоколу SSH

- Использование сильных паролей или аутентификация на основе ключей

- Настройка правил брандмауэра

- Ограничение доступа к SSH-серверу

- Обновление SSH-сервера и клиента

- Настройка многофакторной аутентификации

- Мониторинг и журналирование SSH-соединений

Первый шаг к обеспечению безопасности соединений по протоколу SSH заключается в использовании сильных паролей или аутентификации на основе ключей. Установка сложных паролей или настройка аутентификации на основе ключей позволяет уменьшить риск несанкционированного доступа к системе.

Для дополнительного уровня безопасности необходимо настроить правила брандмауэра, чтобы ограничить доступ к SSH-серверу только с определенных IP-адресов или сетей. Это поможет предотвратить возможность атаки извне.

Ограничение доступа к SSH-серверу, например, через использование файла конфигурации или настройки пользовательских прав доступа, также является важным шагом для обеспечения безопасности. Это позволяет установить, кто может получить доступ к серверу и какие действия разрешены.

Регулярное обновление SSH-сервера и клиента одна из ключевых мер для обеспечения безопасности. Обновления содержат исправления уязвимостей и улучшенные механизмы безопасности, которые помогут защитить соединение от возможных атак.

Настройка многофакторной аутентификации, такой как использование пароля и одноразового кода, добавляет дополнительный уровень безопасности к соединению по протоколу SSH.

Наконец, важно осуществлять мониторинг и журналирование SSH-соединений. Это позволяет отслеживать попытки несанкционированного доступа и проводить анализ логов в случае возникновения проблем или инцидентов.

Различные подходы к установлению подлинности в протоколе ssh

В протоколе ssh существует несколько методов аутентификации, которые позволяют проверить подлинность пользователя и обеспечить безопасную связь с удаленным сервером. Каждый из этих методов представляет собой уникальный подход к проверке идентификационных данных.

Парольный метод - наиболее распространенный метод аутентификации в ssh, основанный на использовании комбинации логина и пароля. Этот метод требует от пользователя ввода пароля при подключении к удаленному серверу. Однако, его использование сопряжено с определенными рисками безопасности, так как пароли могут быть подобраны или перехвачены злоумышленниками.

Публично-ключевой метод - более безопасный метод аутентификации в ssh, основанный на использовании публичного и приватного ключей. Пользователь генерирует пару ключей: приватный ключ хранится на его локальном компьютере, а публичный ключ отправляется на удаленный сервер. При подключении к серверу, клиент использует свой приватный ключ для проверки подлинности. Этот метод обладает высокой степенью безопасности, но требует предварительной настройки.

Ключ-парольный метод - комбинированный метод аутентификации, который сочетает в себе парольный и публично-ключевой подходы. При использовании этого метода пользователь должен ввести пароль для проверки подлинности, а затем также предъявить свою приватный ключ. Этот метод обеспечивает более сильную защиту, так как он сочетает преимущества обоих подходов.

Важно выбрать подходящий метод аутентификации в ssh, учитывая уровень безопасности и удобство использования. Различные методы могут быть комбинированы или настраиваться по отдельности в зависимости от требований и особенностей системы.

Вопрос-ответ

Что такое SSH и для чего оно нужно?

SSH (Secure Shell) - это протокол сетевой связи, который позволяет безопасно устанавливать удаленное соединение с другой машиной. Он обеспечивает защищенную передачу данных и аутентификацию, что позволяет пользователям работать на удаленном сервере так, как будто они находятся рядом с ним.

Как установить SSH на свой компьютер?

Для использования SSH на компьютере с операционной системой Windows, необходимо установить программу-клиент, например PuTTY. Она позволит вам выполнять команды на удаленном сервере и передавать файлы. Если вы используете операционную систему Linux или macOS, то SSH уже предустановлен, и вам не нужно ничего дополнительно устанавливать.

Как подключиться к удаленному серверу по SSH?

Чтобы подключиться к удаленному серверу по SSH, вам понадобится знать IP-адрес или доменное имя сервера, а также логин и пароль пользователя на сервере. Используя программу-клиент SSH (например, PuTTY), введите IP-адрес или доменное имя сервера, укажите порт (обычно 22) и нажмите кнопку "Подключиться". Затем введите логин и пароль, и вы будете подключены к удаленному серверу.