Все мы знаем, что безопасность в сети - важная и неразрывно связанная с нами тема, требующая постоянного внимания. Особенно это касается веб-приложений, которые хранят и обрабатывают наши личные данные. Однако доверять свою информацию даже крупным и надежным платформам иногда страшно, ведь никто не застрахован от уязвимостей и атак.

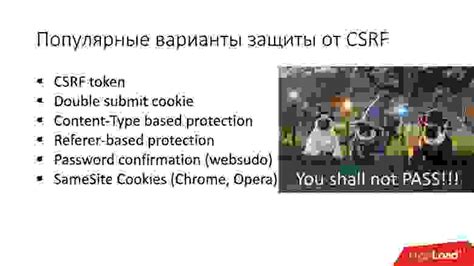

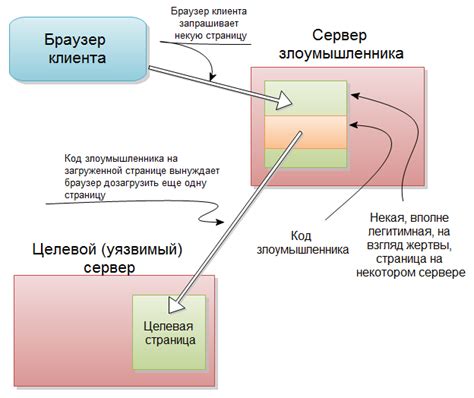

Поэтому особое внимание уделено технологиям, которые позволяют нам защитить наше взаимодействие с веб-приложениями. Одной из таких технологий является CSRF (Cross-Site Request Forgery) - метод атаки на сессии пользователей, когда злоумышленник совершает действия от их имени без их ведома и согласия. Защитой от этой атаки служит специальный CSRF токен, который надежно связывает сессию пользователя с отправляемыми запросами, предотвращая возможности злоумышленников.

В этой статье мы разберём, какие принципы лежат в основе создания и использования CSRF токена в веб-приложениях. Узнаем, какой механизм обеспечивает надёжность функционирования и проверку подлинности каждого запроса. А главное, погрузимся в мир безопасности и постараемся обеспечить сохранность ваших данных в онлайн-пространстве.

Важность и назначение CSRF токена: защита от атак на пользователей

Главная задача CSRF токена заключается в генерации и проверке уникального и случайного значения при каждом выполнении запроса на сервер. Этот токен встраивается в HTML формы или в URL, после чего сервер проверяет его подлинность при получении запроса. Если токены не совпадают, сервер отклоняет запрос, принимая решение о потенциальной угрозе безопасности.

CSRF токен выступает в роли дополнительного слоя защиты, обеспечивая аутентификацию пользователя и избегая подставы на стороне клиента. Благодаря этому механизму, злоумышленники ограничиваются в возможности выполнения неправомерных операций, таких как изменение пароля, удаление аккаунта или совершение финансовых переводов, даже если они получили доступ к сеансу авторизованного пользователя.

Важно отметить, что CSRF токен должен генерироваться каждый раз при загрузке страницы или выполнении важных действий пользователем, чтобы обеспечить максимальную безопасность. Без применения такой защиты, атакующие могут воспользоваться уязвимостью и провести нежелательные операции, что приведет к серьезным последствиям для пользователей и владельца веб-приложения.

Понимание важности и назначения CSRF токена является ключевым элементом для создания безопасных веб-приложений, которые защищают данные пользователей и предотвращают нанесение финансовых и моральных ущербов. Этот механизм защиты должен быть внедрен в разработке веб-сайтов и регулярно обновляться с учетом современных угроз и методов атак.

Значение и цель CSRF токена

CSRF (Cross-Site Request Forgery) – это тип атаки, когда злоумышленник пытается выполнить нежелательные действия от имени авторизованного пользователя на веб-приложении, к которому у него есть доступ. Атакующий может использовать уязвимое место в приложении или удерживать пользователя на компрометированной странице, чтобы отправить вредоносные запросы.

CSRF токен является одним из методов защиты от подобных атак. Он представляет собой секретную случайную строку, которая генерируется сервером и затем включается в каждую форму или запрос, который отправляется от пользователя на сервер.

В процессе взаимодействия с веб-приложением пользователю присваивается CSRF токен, который хранится в сессии или добавляется к каждому запросу в виде скрытого параметра. Когда пользователь отправляет запрос на сервер, токен проверяется для подтверждения его подлинности. Если токены не совпадают, запрос отклоняется, что позволяет избежать выполнения несанкционированных действий.

Цель CSRF токена – защитить пользователей от возможных атак, основанных на их доверии к веб-приложению. Этот механизм предотвращает возможность выполнения запросов, отправленных от имени пользователя без его разрешения и дает возможность серверу проверить подлинность запроса.

Принцип работы механизма защиты от межсайтовой подделки запросов (CSRF)

Принцип работы механизма защиты от межсайтовой подделки запросов (CSRF) основан на создании уникального идентификатора, который связывается с конкретным пользователем и его сессией. Этот идентификатор, известный как CSRF токен, представляет собой сложную комбинацию символов, генерируемую сервером.

CSRF токен служит для проверки подлинности запросов, поступающих от пользователя. При каждой операции изменения данных или отправке запроса, сервер предоставляет пользователю уникальный CSRF токен, который затем включается в запросы, отправляемые обратно на сервер.

Принцип работы CSRF токена заключается в его использовании вместе с каждым запросом, связанным с изменением данных на сервере. Таким образом, при выполнении операции, сервер сравнивает CSRF токен, полученный из запроса, с CSRF токеном, хранящимся в текущей сессии пользователя.

Если CSRF токены совпадают, то сервер выполняет операцию и обновляет CSRF токен для дальнейшего использования. Если же CSRF токены не совпадают, сервер считает запрос подозрительным и отклоняет его, предотвращая таким образом возможность межсайтовой подделки запросов.

Таким образом, принцип работы CSRF токена обеспечивает дополнительный уровень безопасности, защищая пользователей от потенциально вредоносных действий злоумышленников. За счет использования уникальных идентификаторов, связанных с сессией пользователя, механизм CSRF токена предоставляет надежную защиту от межсайтовой подделки запросов и поддерживает целостность данных на сервере.

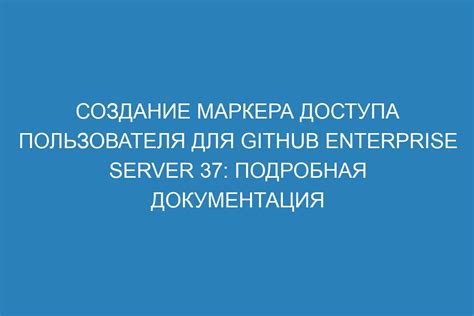

Процесс формирования защитного маркера активности пользователя

В данном разделе будет рассмотрен подробный алгоритм предотвращения межсайтовой подделки запроса (Cross-Site Request Forgery), основывающийся на создании специального токена безопасности.

Для обеспечения безопасности пользовательского опыта и защиты от потенциальных атак, необходимо разработать механизм, позволяющий проверить подлинность запросов, поступающих на сервер с клиента. Для этого используется генерация и передача уникального маркера активности пользователя.

Шаги по созданию данного токена начинаются с формирования базовых данных, необходимых для его генерации. Для этого могут использоваться различные источники информации, такие как время, IP-адрес, идентификатор сессии и другие параметры, обеспечивающие уникальность.

После получения необходимых данных проводится специальная обработка, в результате которой формируется уникальное значение, которое будет использоваться в качестве CSRF токена. Данное значение должно быть непредсказуемым и уникальным для каждого запроса, чтобы исключить возможность его подмены или подделки.

Важным шагом является передача сформированного CSRF токена с клиента на сервер. Обычно использование HTTPS обеспечивает защищенную передачу данного токена.

После получения CSRF токена на сервере происходит его проверка при запросе, чтобы убедиться в том, что запрос идет от подлинного пользователя, а не от злоумышленника. При обнаружении несоответствий или отсутствии CSRF токена, сервер может отклонить запрос для защиты системы.

Таким образом, создание CSRF токена является важной частью обеспечения безопасности веб-приложений и предотвращения атак, связанных с межсайтовой подделкой запроса.

Шаг 1: Порождение уникального защитного токена от межсайтовой подделки запроса для каждого пользователя

В данном разделе будем рассматривать первый шаг по защите от атак CSRF, связанный с генерацией уникального токена для каждого пользователя. Такой токен служит для подтверждения подлинности запроса и предотвращения возможности подделки данных.

Для обеспечения безопасности приложения важно, чтобы у каждого пользователя был уникальный CSRF токен, который генерируется при каждой сессии или запросе. Токен должен быть достаточно сложным и случайным, чтобы его нельзя было угадать или предсказать.

| Преимущества уникального CSRF токена для каждого пользователя: |

|---|

| 1. Обеспечивает защиту от атак межсайтовой подделки запроса. |

| 2. Предотвращает возможность подмены данных пользователей. |

| 3. Устанавливает доверительное соотношение между клиентом и сервером. |

Для генерации уникального CSRF токена можно использовать различные подходы, такие как:

- Использование случайных чисел и букв

- Хэширование уникальных идентификаторов пользователя или сессии

- Использование временных меток

Необходимо, чтобы генерация токена была достаточно сложной и непредсказуемой для окружающих. Таким образом, злоумышленникам будет очень сложно подделать или подменить токен и выполнить нежелательные действия от имени пользователя.

Шаг 2: Сохранение ключа CSRF на клиентской и серверной стороне

Чтобы сохранить CSRF ключ на клиентской стороне, мы можем использовать различные методы, такие как хранение в cookie, localStorage или sessionStorage. Это позволит браузеру сохранить ключ и передать его вместе с каждым запросом на сервер.

Однако, необходимо принять меры для защиты ключа от возможных утечек или злоумышленного доступа. Для этого рекомендуется использовать дополнительные механизмы безопасности, такие как защита от XSS атак и использование HTTPS протокола передачи данных.

На серверной стороне мы должны сохранить полученный CSRF ключ, связав его с текущей сессией пользователя или другими механизмами идентификации. Это позволит серверу проверять подлинность запросов, сравнивая CSRF ключ входящего запроса с сохраненным в базе данных или кэше.

| Способы хранения CSRF ключа: | Преимущества | Недостатки |

|---|---|---|

| Хранение в cookie | Простота реализации; автоматическая отправка с каждым запросом | Уязвимость к атакам межсайтового скриптинга (XSS); возможность перехвата ключа |

| Хранение в localStorage | Доступность на всех страницах в рамках одного домена | Уязвимость к атакам межсайтового скриптинга (XSS); возможность перехвата ключа |

| Хранение в sessionStorage | Ключ доступен только в рамках текущей сессии | Уязвимость к атакам межсайтового скриптинга (XSS); возможность перехвата ключа |

| Другие методы хранения (например, в HTTP заголовках) | Большая гибкость; возможность использования механизмов аутентификации | Необходимость ручной обработки ключа на сервере; сложность реализации в некоторых случаях |

Шаг 3: Проверка подлинности CSRF токена при каждом запросе

В данном разделе мы рассмотрим важный шаг в защите от CSRF атак, который состоит в регулярной проверке подлинности CSRF токена при каждом запросе от пользователя. Это поможет обеспечить надежность системы и предотвратить возможные уязвимости.

Подлинность CSRF токена может быть проверена путем сравнения значения токена, полученного от пользователя, с тем значением, которое было предоставлено при загрузке страницы или генерации формы. Если значения совпадают, то запрос считается допустимым, а если значения различаются, то запрос может быть отклонен как потенциально подозрительный.

| Шаг | Действие |

|---|---|

| 1 | Извлеките CSRF токен из запроса пользователя. |

| 2 | Сравните значение полученного токена с сохраненным значением токена в серверной памяти или внутри сессии пользователя. |

| 3 | Если значения совпадают, продолжайте обработку запроса, иначе отклоните запрос и верните ошибку. |

Проверка подлинности CSRF токена при каждом запросе поможет предотвратить возможность осуществления запросов от имени пользователя без его согласия и повысит общий уровень безопасности веб-приложения. Важно регулярно обновлять и перегенерировать CSRF токены, а также обеспечить их защиту от утечки или использования злоумышленниками.

Лучшие подходы к обеспечению безопасности веб-приложений от CSRF-атак с помощью токенов

- Использование уникальных токенов: При создании CSRF токенов следует генерировать уникальные значения для каждого пользователя и каждой сессии. Это позволяет противостоять атакам, основанным на предугадывании значения токена.

- Корректное хранение токенов: CSRF токены должны быть хранены в безопасных местах, таких как защищенные куки или в скрытых полях формы. Это помогает предотвратить утечку токенов и их подделку злоумышленниками.

- Связывание токенов с пользовательской сессией: Чтобы обеспечить дополнительный уровень безопасности, целесообразно связывать токены с пользовательской сессией. Такой подход позволяет убедиться, что только авторизованный пользователь может отправлять запросы с действительными токенами.

- Ограничение времени жизни токенов: CSRF токены должны иметь ограниченное время жизни. Это позволяет уменьшить период, в течение которого атакующий может воспользоваться перехваченным токеном и выполнить нежелательные операции от имени пользователя.

- Обновление токенов при каждом запросе: Желательно обновлять CSRF токены при каждом запросе, чтобы предотвратить повторное использование старых токенов. Это помогает усилить защиту от атак, основанных на перехвате и повторном использовании токенов.

Применение этих лучших практик поможет значительно повысить уровень безопасности вашего веб-приложения и сделать его устойчивым к CSRF-атакам. Регулярное обновление и аудит безопасности приложения также являются важными шагами для поддержания его надежности.

Применение алгоритмов криптографической стойкости для генерации безопасного CSRF маркера

Один из способов создания CSRF маркера - использование криптографически стойких алгоритмов. Криптографические алгоритмы обеспечивают высокий уровень безопасности и имеют свойства, которые делают их подходящими для генерации CSRF маркеров.

Криптографически стойкие алгоритмы обеспечивают непредсказуемость и уникальность, что делает их идеальным выбором для генерации CSRF маркеров. Такие алгоритмы используют случайные значения, секретные ключи и различные операции, такие как хеширование и шифрование, для генерации маркеров, которые сложно подделать или угадать.

При использовании криптографически стойких алгоритмов для генерации CSRF маркеров, важно следить за правильным выбором алгоритма, а также за его настройкой и обновлением. Нужно удостовериться, что алгоритмы используются правильно и безопасно, чтобы предотвратить возможные уязвимости и атаки.

Использование криптографически стойких алгоритмов для генерации CSRF маркеров помогает обеспечить надежную защиту веб-приложений и предотвратить атаки CSRF. Такой подход гарантирует высокий уровень безопасности и способствует защите конфиденциальности, целостности и доступности пользовательских данных.

Ограничение периода действия уникального маркера безопасности

Раздел "Ограничение времени жизни уникального маркера безопасности" обсуждает важность установки ограничений для срока действия CSRF-маркера с целью повышения надежности защиты веб-приложений.

Для предотвращения атак CSRF, когда злоумышленник может внедрить вредоносный код и выполнить нежелательные действия от имени пользователя, веб-приложения должны генерировать и использовать уникальные маркеры безопасности. Однако, если эти маркеры не имеют ограничения по времени действия, они могут стать подвержены угрозам и атакам.

| Проблема | Возможные риски | Рекомендуемое ограничение времени действия |

|---|---|---|

| Долгий срок действия маркера | Увеличение возможности для злоумышленников перехватить и использовать маркер вредоносным образом. | Установить период действия CSRF-маркера относительно коротким, например, в несколько минут. |

| Отсутствие ограничений | Уязвимость к атаке повторного использования маркера, когда злоумышленники перехватывают маркер и используют его для выполнения нежелательных действий в будущем. | Определить механизм, который позволяет проверять маркер на каждый запрос и генерировать новый маркер после его использования или после определенного времени. |

Обновление защитного токена: поддержание безопасности после каждой сессии или важной операции

После завершения каждой сессии пользователя или важной операции, включающей изменение конфиденциальных данных, необходимо обновить CSRF-токен для поддержания надежности защиты от атак межсайтовой подделки запроса.

Обновление CSRF-токена после каждой сессии или важной операции является важным шагом в обеспечении безопасности веб-приложений. CSRF-токен является механизмом предотвращения атак, при которых злоумышленник использует авторизацию пользователя для выполнения нежелательных действий от его имени.

При завершении сессии или выполнении важной операции, веб-приложение будет возвращать новый CSRF-токен пользователю. Это обновление защитного токена гарантирует, что предыдущий токен больше не будет действителен, и потенциальные атаки CSRF будут заранее предотвращены.

Важно отметить, что обновление CSRF-токена после каждой сессии или важной операции несет в себе ряд преимуществ. Во-первых, это обеспечивает еще более высокий уровень безопасности путем усложнения атакующим возможность повторного использования старого токена.

Кроме того, обновление токена на каждом значимом этапе позволяет владельцам приложений более точно отслеживать и контролировать набор действий, которые могут быть выполнены через конкретные токены. Это повышает гранулярность и гибкость в настройке доступа пользователя к различным функциям приложения.

Хотя обновление CSRF-токена после каждой сессии или важной операции может добавить некоторую сложность в разработку и взаимодействие с пользователем, оно является важным элементом в защите веб-приложений от атак межсайтовой подделки запроса и снижения возможности несанкционированного доступа к конфиденциальным данным.

Вопрос-ответ

Как сгенерировать случайную последовательность символов для CSRF токена?

Существуют различные способы генерации случайной последовательности символов для CSRF токена. Один из них - использование функции генерации случайных чисел в языке программирования. Например, в PHP можно использовать функцию rand() или более безопасную функцию random_bytes(). Также можно воспользоваться готовыми библиотеками для генерации токенов, которые обеспечивают высокую степень случайности.

Можно ли использовать один и тот же CSRF токен для всех пользователей?

Нет, использование одного и того же CSRF токена для всех пользователей небезопасно. Каждому пользователю должен быть выдан уникальный CSRF токен. Это позволяет обеспечить индивидуальность токена и предотвратить возможность атаки при перехвате токена одного пользователя другим.