В наше время, когда цифровая трансформация занимает все более важное место в нашей жизни, важно быть в курсе последних достижений в сфере технологий. Одной из самых значимых инноваций последних лет стала система электронного документооборота (ЭДО), представляющая собой совокупность технологий и методов для обмена электронными документами и управления ими. Основной целью ЭДО является упрощение и ускорение процессов обмена информацией, а также снижение затрат на бумажный документооборот.

Одной из ведущих компаний, занимающихся разработкой и внедрением системы ЭДО, является ЭРСАГ - эксперт в сфере цифровых решений для бизнеса. Важными принципами, на которых основана система ЭДО, являются надежность, безопасность и эффективность. ЭРСАГ предлагает интегрированный подход к автоматизации документооборота, позволяющий сэкономить время и ресурсы, а также обеспечить высокую степень контроля и конфиденциальности передаваемой информации.

С помощью системы ЭДО от ЭРСАГ возможно осуществлять эффективное управление всеми процессами связанными с обменом документами - начиная от их создания и подписания, до многократных проверок, утверждений и отправок. Это позволяет предприятиям всех масштабов значительно сократить время, затрачиваемое на обработку документов, устранить возможность ошибок и автоматические использовать эффективные стратегии повторного использования электронных формуляров и шаблонов.

Основы конструкции системы ЭРСАГ

Принцип однородности является одной из ключевых особенностей ЭРСАГ. Система строится на основе однородного набора элементов, что позволяет достичь гибкости и модульности при проектировании и эксплуатации.

Принцип масштабируемости позволяет адаптировать систему к различным масштабам задач и требований. ЭРСАГ способна работать как в малых локальных системах, так и в крупных продуктивных комплексах, обеспечивая высокую производительность и надежность.

Принцип обеспечения безопасности является фундаментальным для системы ЭРСАГ. Он предусматривает использование разнообразных мер безопасности, начиная от защиты от несанкционированного доступа и заканчивая защитой от аппаратных и программных сбоев.

Принцип гибкости и расширяемости обеспечивает возможность модификации и доработки системы ЭРСАГ, чтобы адаптировать ее под изменяющиеся условия и требования. Это позволяет использовать систему на протяжении длительного времени без значительных затрат на полную замену оборудования.

Все эти принципы в совокупности делают систему ЭРСАГ превосходным выбором для организаций, которым необходимо решать сложные инженерные задачи с высокой степенью надежности и эффективности.

Защита информации на разных уровнях

Разные уровни защиты информации предлагают комплексный подход, позволяющий создать надежные барьеры и обеспечить высокую степень защищенности конфиденциальных данных от несанкционированного доступа и кражи. Каждый уровень защиты имеет свою специфику и применяется в зависимости от характера информации и требований безопасности организации.

| Уровень защиты | Описание |

|---|---|

| Физическая защита | Включает в себя меры по обеспечению физической безопасности информационной инфраструктуры, такие как контролируемый доступ в помещения, видеонаблюдение, системы противопожарной защиты и т.д. |

| Логическая защита | Этот уровень защиты связан с применением различных криптографических методов и алгоритмов, включая шифрование данных, идентификацию и аутентификацию пользователей, контроль доступа и аудит безопасности. |

| Сетевая защита | Обеспечивает защиту информации на уровне сети, включая межсетевые экраны (firewalls), системы обнаружения вторжений и прочие меры защиты от внешних атак. |

| Программная защита | Сфера программной защиты включает в себя использование антивирусного программного обеспечения, систем предотвращения взлома, сканеров уязвимостей и других средств, направленных на обнаружение и предотвращение вредоносной активности. |

Преимуществом использования многоуровневой защиты информации является то, что она позволяет минимизировать риски и обеспечить надежную защиту от различных видов угроз. Комбинирование разных уровней защиты создает комплексную систему безопасности, надежно защищающую информацию от нарушений конфиденциальности и целостности.

Применение криптографических алгоритмов

В современном мире, повсеместное использование информационных технологий требует надежной защиты конфиденциальности и целостности данных. Для этих целей внедряются криптографические алгоритмы, представляющие собой математические процессы, обеспечивающие шифрование и расшифровку информации. Путем использования различных методов и ключей, криптографические алгоритмы обеспечивают защиту информации от несанкционированного доступа и неправомерного использования.

Криптографические алгоритмы применяются во многих сферах и областях, где обеспечение безопасности информации является важным аспектом. Они используются в сетевых протоколах, операционных системах, при передаче данных по сетям, в цифровой подписи, электронной коммерции и многих других областях. Криптографические алгоритмы позволяют зашифровывать данные, делая их непонятными для посторонних лиц, и осуществлять их расшифровку с помощью соответствующих ключей, чтобы получить доступ к информации только авторизованным пользователям.

Одним из преимуществ использования криптографических алгоритмов является то, что они обеспечивают высокий уровень защиты данных. Криптографические алгоритмы используют сложные математические функции, которые делают взлом шифра практически невозможным без знания соответствующих ключей. Благодаря этому, информация остается в безопасности даже в случае несанкционированного доступа к системе или передачи данных. Кроме того, криптографические алгоритмы можно применять в различных комбинациях и конфигурациях, что позволяет усилить уровень безопасности и адаптировать их под специфические требования и ситуации.

- Криптографические алгоритмы обеспечивают защиту конфиденциальности и целостности данных.

- Они применяются в различных сферах и областях, где безопасность информации играет важную роль.

- Использование криптографических алгоритмов гарантирует высокий уровень защиты данных.

- Они можно комбинировать и настраивать в зависимости от требований и ситуаций.

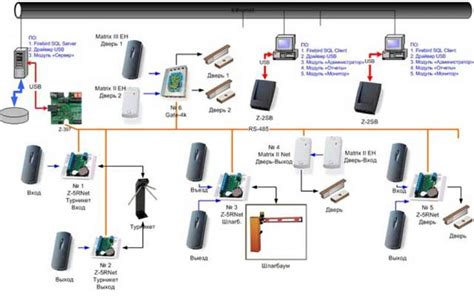

Механизмы контроля доступа

Один из важных аспектов функционирования системы эрсаг заключается в установлении и обеспечении механизмов контроля доступа, позволяющих регулировать возможности пользователей в системе и обеспечивать безопасность информации.

Для обеспечения безопасности и контроля доступа эрсаг использует различные методы и техники, которые позволяют установить желаемые параметры доступа к информации и функциональности системы. В основе данных механизмов лежат разнообразные принципы, которые обеспечивают целостность, конфиденциальность и доступность данных.

| Механизм | Описание |

|---|---|

| Идентификация | Процесс определения личности пользователя в системе путем представления уникальных идентификаторов, таких как логин, пароль или биометрические данные. |

| Аутентификация | Определение подлинности пользователя на основе предоставленных идентификационных данных. |

| Авторизация | Процесс предоставления или ограничения прав доступа определенным пользователям или группам пользователей в соответствии с их ролями и задачами. |

| Аудит | Механизм записи и анализа действий пользователей в системе, что позволяет выявить нарушения безопасности и предотвратить возможные инциденты. |

| Шифрование | Процесс обфускации информации для защиты от несанкционированного доступа. |

| Физическая безопасность | Совокупность мер, направленных на защиту физического оборудования и помещений, где размещается система эрсаг. |

Применение этих механизмов контроля доступа позволяет эффективно управлять информацией, обеспечивать надежную защиту и избегать несанкционированного доступа или утечек данных. Комбинирование различных механизмов контроля доступа позволяет создать надежную платформу для работы с системой эрсаг, в которой пользователи получают только необходимые права и доступ к функциональности системы.

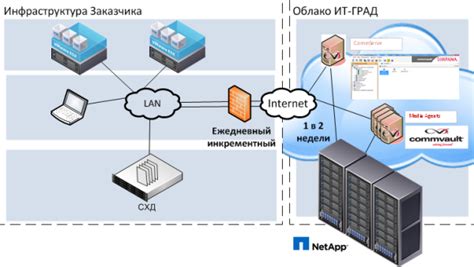

Резервное копирование и восстановление данных

Мониторинг и выявление нарушений безопасности

Раздел "Мониторинг и обнаружение инцидентов безопасности" посвящен важной составляющей работы системы эрсаг, основанной на принципе своевременного определения и предотвращения нежелательных событий, угрожающих безопасности. В этом разделе мы рассмотрим особенности и преимущества мониторинга, который позволяет эффективно обнаруживать и реагировать на потенциальные угрозы, без использования прямых определений, обозначающих функционал и работу системы.

- Контроль и обнаружение

- Автоматический анализ тревожных сигналов

- Система предупреждений и оповещений

- Эффективная реакция на инциденты

- Непрерывный мониторинг и анализ данных

Мониторинг и обнаружение инцидентов безопасности выполняются системой эрсаг с использованием мощных алгоритмов и методов анализа информации. Система контролирует передаваемые тревожные сигналы, обеспечивая непрерывный мониторинг и возможность автоматического анализа полученных данных. При обнаружении подозрительной активности, система генерирует соответствующие предупреждения и оповещения, что позволяет оперативно реагировать и предотвращать возможные угрозы.

Одним из ключевых преимуществ мониторинга является способность системы эрсаг быстро реагировать на инциденты и принимать эффективные меры для нейтрализации угрозы. Непрерывный мониторинг и анализ данных позволяют выявлять аномальное поведение или несанкционированные действия, что способствует снижению вероятности возникновения серьезных проблем. Благодаря автоматизации процессов и высокой скорости реакции, система эрсаг обеспечивает эффективную защиту информации и ресурсов организации.

Таким образом, мониторинг и обнаружение инцидентов безопасности являются неотъемлемой частью работы системы эрсаг, обеспечивая надежный контроль и предотвращение угроз безопасности. Регулярный анализ данных и оперативная реакция на инциденты позволяют эффективно защищать организацию от возможных проблем и потерь.

Техническая поддержка и обновление системы

Наша команда специалистов занимается непрерывным сопровождением и обслуживанием системы, обеспечивая бесперебойную работу и оперативное реагирование на возникающие вопросы и проблемы.

Мы стремимся внедрять самые передовые технологии и современные решения в систему, регулярно обновляя ее функциональность и совершенствуя интерфейс. Таким образом, наши пользователи всегда имеют доступ к самым актуальным инструментам и возможностям, которые обеспечивают эффективную и комфортную работу в рамках системы.

Техническая поддержка доступна постоянно и осуществляется сообществом экспертов, готовыми помочь в решении любых проблем и ответить на ваши вопросы. Мы ценим своих пользователей и стремимся обеспечить наивысший уровень качества в обслуживании и сопровождении системы ЭРСАГ.

Вопрос-ответ

Какие основные принципы работы эрсаг?

Основными принципами работы эрсаг является использование высокотехнологичной системы искусственного интеллекта для автоматизации различных бизнес-процессов. Эрсаг способен обрабатывать и анализировать большие объемы данных, принимать самостоятельные решения и выполнять задачи без прямого участия человека. Он также может взаимодействовать с другими программными системами и устройствами, обеспечивая эффективную работу и повышение производительности.

Какие преимущества предоставляет эрсаг?

Эрсаг обладает рядом преимуществ, которые делают его востребованным в различных сферах деятельности. Во-первых, он значительно повышает эффективность искажения задач, позволяя сэкономить время и ресурсы. Во-вторых, он способен работать без перерывов, что обеспечивает непрерывность производственных процессов. Кроме того, эрсаг обладает высокой точностью и скоростью обработки информации, что улучшает качество принимаемых решений и позволяет оперативно реагировать на изменения внешних условий.

Может ли эрсаг взаимодействовать с другими программными системами?

Да, эрсаг способен взаимодействовать с другими программными системами, что является одним из его основных преимуществ. Благодаря своей высокой совместимости, он может интегрироваться в существующую IT-инфраструктуру организации, обеспечивая эффективное взаимодействие между различными программными продуктами. Это позволяет автоматизировать процессы передачи и обработки данных, упрощает взаимодействие сотрудников и повышает оперативность работы.

Какие бизнес-процессы можно автоматизировать с помощью эрсаг?

Эрсаг способен автоматизировать широкий спектр бизнес-процессов. Например, он может обрабатывать и анализировать большие объемы данных, выполнять задачи по рассылке уведомлений и сообщений, управлять заказами и складскими запасами, производить расчеты и оптимизировать финансовые процессы, а также многое другое. Он может быть полезен во множестве отраслей, включая торговлю, финансы, логистику и производство.

Каковы основные принципы работы эрсаг?

Эрсаг, или система Электронного Регистра Сделок с Государственными Автоматами, основана на использовании блокчейн-технологии и цифровых подписей. Она позволяет государственным органам эффективно вести регистрацию и контроль сделок, а также обеспечивает прозрачность и безопасность данных.

Какие преимущества предоставляет эрсаг?

Эрсаг обладает несколькими преимуществами. Во-первых, благодаря использованию блокчейн-технологии, эта система обеспечивает прозрачность и неподдельность информации. Во-вторых, она упрощает процесс регистрации и контроля сделок, делая его более быстрым и эффективным. Кроме того, эрсаг также снижает затраты на проведение сделок и уменьшает бюрократическую нагрузку на государственные органы.

Каким образом эрсаг обеспечивает безопасность данных?

Система эрсаг использует цифровые подписи для обеспечения безопасности данных. Каждая сделка или операция регистрируется в блокчейне с использованием уникальной цифровой подписи, которая не может быть подделана. Благодаря этому, эрсаг гарантирует неподдельность и сохранность информации, а также защиту от несанкционированного доступа к данным.