Один из самых важных аспектов в обеспечении безопасности - это выбор правильных инструментов и применение эффективных методов. В этой статье мы рассмотрим основные принципы работы инновационной системы безопасности, которая отличается своей надежностью и точностью в деталях.

Система безопасности - это комплексный механизм, разработанный с целью защиты объектов от неправомерного проникновения и возможных угроз. Однако не все системы безопасности созданы равными образом. Инновационный метод, о котором мы говорим сегодня, уникален своей способностью обеспечивать надежную защиту, основанную на детальном анализе и предвосхищении возможных ситуаций.

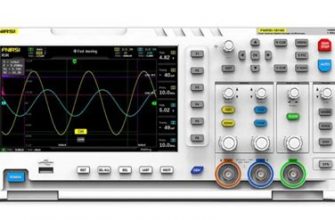

Внимание к деталям является важным принципом работы данной системы безопасности. Ее эффективность заключается в том, что она учитывает множество факторов и анализирует события на более глубоком уровне. Каждая составляющая системы, будь то датчики движения или камеры видеонаблюдения, аккуратно подобрана и настроена для точного и безошибочного функционирования.

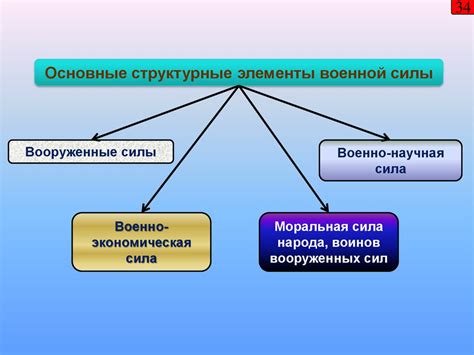

Принципы работы ОСИГ: фундаментальные принципы подраздела

Раздел "Основные принципы работы ОСИГ" знакомит читателя с ключевыми концепциями и правилами, лежащими в основе функционирования ОСИГ. Здесь мы представим общую идею раздела, прибегая к использованию синонимов и аналогий, без погружения в детали и конкретные определения.

- Принципы взаимодействия: ОСИГ следует установленным правилам и спецификациям для эффективного взаимодействия с другими компонентами системы. Подобно звеньям в цепи, каждое звено играет важную роль в обеспечении согласованной работы ОСИГ в целом.

- Принципы конфигурации: ОСИГ гибко настраивается для соответствия различным требованиям и условиям. Как карман ножниц, ОСИГ могут быть отрегулированы и настроены под нужды системы, обеспечивая точное выполнение своих функций.

- Принципы безопасности: ОСИГ предоставляет надежные механизмы защиты информации и обеспечивает безопасность других систем, в которых он интегрирован, как страж на входе у замка, проверяющий правильность ключа перед допуском.

- Принципы управления и мониторинга: ОСИГ позволяет эффективно управлять и контролировать операционные процессы и ресурсы. Он выступает в роли диспетчера, надзирающего за порядком и правильным распределением ресурсов, руководящего работой системы.

- Принципы масштабируемости: ОСИГ способен расти и адаптироваться под увеличение объема информации и уровень нагрузки. Его структура подобна растущему дереву, в котором каждая ветвь может распахнуться и разветвиться в зависимости от потребностей.

- Принципы надежности: ОСИГ гарантирует непрерывность и стабильную работу системы даже в условиях возможных отказов и сбоев. Подобно надежному охраннику, он держит руку на пульсе системы, готовый оперативно реагировать на любые проблемы.

Эти основополагающие принципы объединяются в уникальный взаимосвязанный набор, который обеспечивает эффективную и надежную работу ОСИГ с учетом требований и условий конкретной системы.

Значение и способы решения задач ОСИГ

В данном разделе мы рассмотрим, какие важные задачи решает Операционная система информационной безопасности (ОСИГ) и каким образом она осуществляет это. ОСИГ имеет целью обеспечить безопасность информации и защиту информационных систем от несанкционированного доступа и воздействия.

Одной из задач ОСИГ является обнаружение и предотвращение атак на информационные системы. ОСИГ использует различные методы и технологии для распознавания потенциальных угроз и проактивного реагирования на них. Кроме того, система может применять механизмы безопасности, такие как контроль доступа, шифрование данных, контроль целостности и многое другое.

Еще одной важной задачей ОСИГ является обеспечение конфиденциальности информации. С помощью различных алгоритмов шифрования и механизмов идентификации ОСИГ может защищать данные от несанкционированного доступа. Благодаря этому, только авторизованные пользователи имеют возможность доступа к конфиденциальной информации.

Кроме того, ОСИГ осуществляет контроль доступа к информационным ресурсам и защиту от утечки данных. Это достигается с помощью реализации политик безопасности, аутентификации пользователей и применения механизмов обнаружения и предотвращения утечек.

И наконец, ОСИГ занимается мониторингом и анализом безопасности информационных систем. С помощью специальных инструментов и алгоритмов, система осуществляет непрерывный контроль за состоянием безопасности и оперативно реагирует на любые нарушения или угрозы.

ОСИГ является неотъемлемой частью современных информационных технологий, обеспечивающей защиту и безопасность информации. Решение задач ОСИГ может быть достигнуто только при соблюдении правильного подхода и использовании современных методов и технологий безопасности.

Роль ОСИГ в обеспечении безопасности информации

Главной задачей ОСИГ является обеспечение надежной защиты информации от несанкционированного доступа, утечки или повреждения. Это достигается путем реализации комплекса мер, направленных на предотвращение возможных угроз и атак со стороны злоумышленников.

- ОСИГ осуществляет анализ уязвимостей информационных систем и разрабатывает меры по их устранению или минимизации;

- Он определяет и внедряет политику безопасности, которая включает правила, процедуры и рекомендации по обработке и защите данных;

- ОСИГ обучает сотрудников организации правилам обращения с информацией, а также проводит проверки и контроль соответствия их действий установленным стандартам безопасности;

- Он обновляет и поддерживает системы защиты информации, включая антивирусное программное обеспечение, межсетевые экраны, средства шифрования;

- ОСИГ обеспечивает реагирование на инциденты информационной безопасности, в том числе проведение расследований и восстановление после успешных атак.

Работа ОСИГ имеет строгое регулирование и основывается на международных стандартах и методологиях, таких как ISO 27001. Важными составляющими успешной работы ОСИГ являются плановое обновление защитных мер, мониторинг и анализ возможных угроз, а также постоянное обучение персонала.

Таким образом, ОСИГ выполняет ключевую роль в обеспечении безопасности информации, гарантируя надежность и целостность данных, а также защиту от возможных угроз и атак.

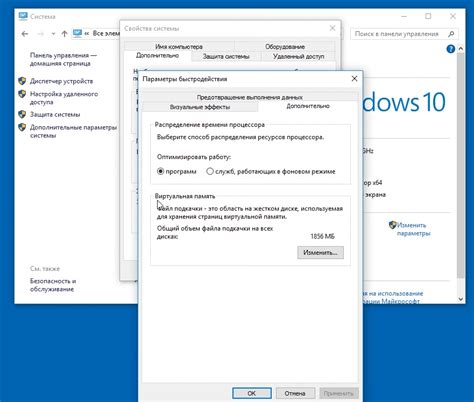

Настройка ОСИГ: пошаговое руководство для оптимальной работы

Перед началом настройки ОСИГ важно уяснить, что эта процедура направлена на обеспечение безопасности информации компании и защиту от возможных угроз. Важно уделять должное внимание каждому шагу настройки, чтобы гарантировать корректное и эффективное функционирование ОСИГ.

Первым шагом вам следует провести анализ текущего состояния информационной безопасности. Это поможет идентифицировать существующие проблемы и уязвимости, которые необходимо исправить. Для этого можно использовать различные инструменты и методики, которые помогут выявить потенциальные риски и угрозы.

Далее необходимо разработать конкретные политики и процедуры по безопасности информации, исходя из анализа, проведенного на предыдущем этапе. Эти политики должны быть четкими и понятными для всех сотрудников, чтобы каждый в компании мог ознакомиться с ними и следовать установленным правилам.

После разработки политик и процедур необходимо приступить к реализации технических мер безопасности, которые обеспечат защиту информации на разных уровнях. Это может включать в себя установку и настройку специализированного программного обеспечения, обновление и конфигурирование систем и регулярное обучение сотрудников в области информационной безопасности.

Важным этапом настройки ОСИГ является ее тестирование и оценка результатов. После завершения настройки необходимо провести проверку всех систем безопасности, чтобы убедиться, что они функционируют правильно и адекватно защищают информацию.

В завершение процесса настройки ОСИГ необходимо определить ответственных лиц, которые будут следить за ее работой и обеспечивать ее поддержку и обслуживание. Это поможет обеспечить бесперебойную работу системы безопасности и оперативно реагировать на возникающие проблемы и угрозы.

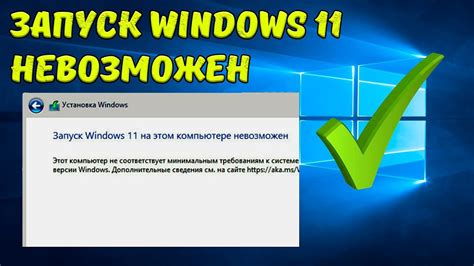

Установка ОСИГ на компьютер: пошаговое руководство

Этот раздел представляет собой подробное руководство по установке операционной системы интеллектуального графического интерфейса (ОСИГ) на ваш компьютер. Здесь будут представлены все необходимые шаги, которые необходимо выполнить для успешной установки ОСИГ на вашем устройстве.

Перед началом установки ОСИГ, важно убедиться, что у вас имеется полный доступ к правам администратора на вашем компьютере. Также рекомендуется сохранить все важные данные, чтобы избежать их потери в случае неожиданных проблем в процессе установки.

| Шаг 1: | Скачайте последнюю версию ОСИГ с официального веб-сайта разработчика. |

| Шаг 2: | Откройте загруженный файл и запустите процесс установки ОСИГ. |

| Шаг 3: | Следуйте инструкциям на экране, чтобы выполнить основные настройки ОСИГ. |

| Шаг 4: | Выберите директорию для установки ОСИГ и подтвердите свой выбор. |

| Шаг 5: | Дождитесь завершения процесса установки ОСИГ на ваш компьютер. |

| Шаг 6: | После завершения установки, запустите ОСИГ, чтобы начать пользоваться всеми его функциями и возможностями. |

После выполнения всех этих шагов, ОСИГ будет успешно установлен на вашем компьютере и вы сможете наслаждаться его преимуществами и интуитивно понятным интерфейсом. Регулярно проверяйте наличие обновлений и следуйте предоставляемым разработчиком инструкциям по обновлению ОСИГ, чтобы оставаться в курсе последних функций и исправлений системы.

Как запустить и настроить ОСИГ для оптимальной производительности

В данном разделе мы поговорим о том, как успешно запустить и настроить ОСИГ, чтобы достичь оптимальной производительности. Мы рассмотрим основные этапы и рекомендации, которые помогут вам грамотно настроить ОСИГ, используя синонимы.

В первую очередь, рекомендуется сосредоточиться на начальной настройке и установке ОСИГ. Вы должны правильно задать параметры и настроить программное обеспечение согласно вашим требованиям и потребностям. Затем следует провести настройку компонентов системы, с учетом необходимых параметров, чтобы в полной мере использовать потенциал ОСИГ.

Для оптимальной работы ОСИГ рекомендуется также провести анализ и оптимизацию системы. На этом этапе стоит обратить внимание на синонимы для конкретных определений, чтобы грамотно продемонстрировать важность данного процесса. Регулярное контролирование производительности системы, а также проверка и обновление оборудования и программного обеспечения являются неотъемлемой частью оптимизации ОСИГ.

Кроме того, для достижения оптимальной производительности, очень важно настроить мониторинг и логирование системы. Это позволит вам получать актуальные данные о состоянии ОСИГ и оперативно реагировать на возможные проблемы. Использование синонимов важно для избежания повторения одних и тех же слов в тексте.

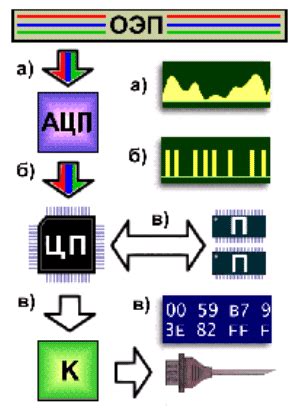

Основные принципы функционирования ключевых элементов ОСИГ

Отражение внешних и внутренних процессов

Обеспечивает системное восприятие и регулирование важнейших параметров операционной системы.

Взаимодействие с аппаратным обеспечением

Задача основных функций ОСИГ - управление обменом информации между программным обеспечением и аппаратурой компьютера.

Обеспечение безопасности и защиты данных

Система функций ОСИГ обеспечивает контроль исключительного доступа к информации и её конфиденциальности.

Оптимизация работы процессов и ресурсов

Цель основных функций ОСИГ - обеспечить эффективное использование вычислительных мощностей и ресурсов компьютера.

Обеспечение интерфейса пользователя

Интерфейс ОСИГ позволяет взаимодействовать с операционной системой и контролировать её работу.

Основные этапы работы антивирусного сканера ОСИГ

В данном разделе рассматриваются ключевые этапы функционирования антивирусного сканера ОСИГ, предоставляющего надежную защиту от вредоносного программного обеспечения. Здесь подробно описываются последовательные шаги, которые проходит сканер для обнаружения и блокировки потенциально опасных файлов и программ.

Этап 1: Предварительный анализ

Первым этапом работы сканера является предварительный анализ, на котором происходит проверка подозрительных файлов и программ на наличие признаков вредоносной активности. В этом этапе используются соответствующие алгоритмы и эвристические методы для выявления паттернов и поведенческих аномалий, которые могут быть характерны для малвари.

Этап 2: Сканирование файловой системы

На этом этапе сканер осуществляет сканирование файловой системы компьютера с целью обнаружения и анализа потенциально опасных объектов. В процессе сканирования проверяются все файлы и директории, включая загрузочные секторы и системные области, чтобы выявить возможные угрозы безопасности.

Этап 3: Определение типа вредоносности

После обнаружения подозрительных файлов и программ, сканер проводит детальный анализ, направленный на определение типа вредоносного программного обеспечения. В этом этапе используются методы сравнения с известными сигнатурами, а также анализ поведения приложений, чтобы точно классифицировать объекты и определить уровень их опасности.

Этап 4: Блокировка и удаление угрозы

Последний этап работы антивирусного сканера ОСИГ – блокировка и удаление обнаруженных угроз. При активации данного этапа, сканер принимает меры по нейтрализации вредоносных файлов и программ, дезинфицируя или удаляя их. Важно отметить, что в зависимости от политики безопасности и настроек пользователя, сканер может также помещать подозрительные объекты в карантин для дальнейшего анализа или блокировки.

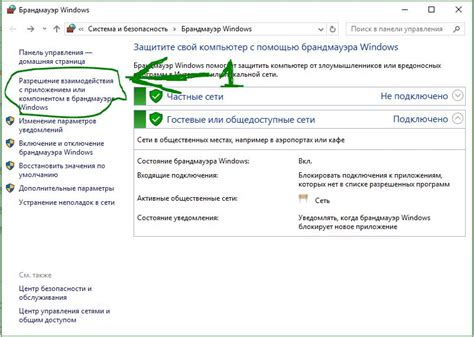

Принцип работы брандмауэра и инструментов контроля доступа в ОСИГ

Основная задача брандмауэра состоит в перехвате и проверке сетевого трафика, позволяя разрешить или запретить его передачу. Брандмауэр действует на основе заданных политик безопасности и правил, блокируя нежелательные соединения и предотвращая несанкционированный доступ к сети или системе.

Инструменты контроля доступа в ОСИГ предоставляют дополнительные механизмы защиты информационных ресурсов. Они позволяют ограничивать доступ к определенным данным или функциям системы в зависимости от уровня авторизации или роли пользователя. Таким образом, контроль доступа обеспечивает безопасность данных и предотвращает неправомерные действия.

Основной принцип работы брандмауэра и инструментов контроля доступа в ОСИГ заключается в создании защитного барьера между ненадежной внешней сетью и внутренней защищенной сетью. Благодаря такому подходу обеспечивается контроль над входящим и исходящим сетевым трафиком, гарантируется конфиденциальность, целостность и доступность информации.

Брандмауэры и инструменты контроля доступа играют важную роль в обеспечении безопасности информационных систем и сетей. Их использование помогает предотвратить атаки, защитить данные и обеспечить надежность работы системы.

Бронирование сетей, фильтрация трафика, авторизация пользователей – вот лишь некоторые возможности брандмауэра и инструментов контроля доступа в ОСИГ.

Вопрос-ответ

Какие принципы лежат в основе работы осиг?

Основными принципами работы осиг являются сбор и анализ информации, определение возможных угроз и рисков, разработка стратегии защиты, реализация мер по обеспечению безопасности, мониторинг и постоянное обновление системы защиты.

Каким образом осиг собирает информацию?

Осиг собирает информацию с помощью различных источников, включая базы данных, внешние и внутренние системы мониторинга, а также специализированные программы для анализа данных. Информация может быть получена как автоматически, так и вручную.

Какие угрозы и риски могут быть выявлены с помощью осиг?

Осиг позволяет выявить различные угрозы и риски, включая внутренние и внешние угрозы безопасности данных, хакерские атаки, утечки информации, вирусы и вредоносное ПО, несанкционированный доступ к системам и т.д. Он также помогает определить уязвимости в системах и разработать соответствующие меры защиты.

Какие меры обеспечения безопасности реализует осиг?

Осиг реализует широкий спектр мер по обеспечению безопасности, включая установку и настройку защитного программного обеспечения, контроль доступа к системам, шифрование данных, резервное копирование информации, аудит безопасности, обучение сотрудников и многое другое. Точный перечень мер зависит от конкретной системы и ее потребностей.