Несоответствие токенов межсайтовой подделки межсайтовых запросов (CSRF) – одна из наиболее распространенных уязвимостей веб-приложений, которая может привести к краже личных данных, манипуляции с аккаунтами и другим негативным последствиям для пользователей и владельцев сайтов. CSRF-атаки основаны на искусно использованных механизмах авторизации и аутентификации, причем их запутанность и непредсказуемость мешают эффективному выявлению и борьбе с ними.

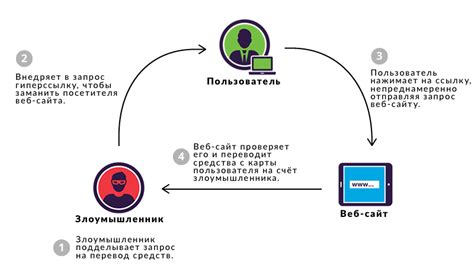

Основная задача CSRF-атаки – обмануть жертву и заставить ее выполнить некорректные действия на каком-либо сайте, на котором она уже авторизована. Хакеры могут подделывать запросы, обманывая механизмы безопасности, чтобы выполнить требуемые действия от лица жертвы. Они обычно вставляют зловредный код в веб-страницу, которая может быть автоматически выполнена при просмотре пользователя.

Одним из наиболее эффективных способов борьбы с подделкой межсайтовой подделки является использование токенов CSRF. Токен CSRF представляет собой уникальную строку данных, которая привязана к сеансу пользователя и передается вместе с каждым запросом от клиента к серверу. Сервер использует этот токен для проверки подлинности запроса и относит его к конкретному пользователю. Если токены не совпадают, сервер должен считать запрос недействительным и отклонить его. Это позволяет защитить пользователя и данные от CSRF-атак, так как злоумышленник не сможет подделать токен.

Что такое несоответствие токенов CSRF

Работает CSRF-атака следующим образом: злоумышленник создает специальный сайт или отправляет пользователю вредоносный файл, который содержит скрытую ссылку на целевой сайт. При переходе по этой ссылке пользователь ничего не подозревает, но в то же время его браузер посылает запросы, которые автоматически выполняются от его имени.

В случае успешного выполнения CSRF-атаки злоумышленник может получить доступ к аккаунтам пользователей, изменить их данные, совершать финансовые операции или проводить другие разрушительные действия.

Для предотвращения несоответствия токенов CSRF веб-разработчики могут использовать механизмы защиты, такие как генерация и проверка токенов CSRF. Токен CSRF – это случайно сгенерированное значение, которое добавляется к каждому запросу формы или ссылке. Сервер сохраняет этот токен в своей базе данных и сверяет его с переданным значением при получении запроса. Если значения не совпадают, сервер может отклонить запрос.

Необходимо понимать, что несоответствие токенов CSRF является серьезной угрозой безопасности веб-приложений. Правильная реализация механизмов защиты может помочь предотвратить подобные атаки и обеспечить безопасность пользователей.

Как работает несоответствие токенов CSRF

Токены CSRF используются для защиты от таких атак, предотвращая возможность выполнения несанкционированного кода от имени пользователя. Когда пользователь выполняет вход на веб-сайт, сервер создает токен CSRF и включает его в каждую HTML-форму. При отправке формы сервер проверяет, соответствует ли токен тому, который был создан при входе пользователя. Если токены не совпадают, запрос считается подозрительным и не выполняется.

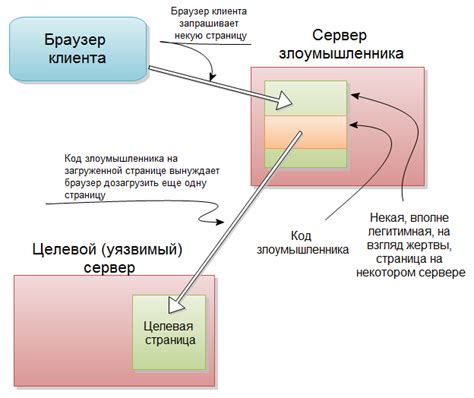

Однако, если приложение не проверяет соответствие токенов CSRF, атакующий может создать форму на своем злонамеренном сайте и убедить пользователя отправить ее на подверженный уязвимости веб-сайт. При отправке формы, запрос будет содержать токен, сгенерированный атакующим, и несоответствие токенов CSRF не позволит серверу определить, что запрос не является подлинным.

Это позволяет атакующим выполнить различные действия от имени пользователя, такие как изменение пароля, отправка сообщений, совершение финансовых операций и т.д. Без проверки соответствия токенов CSRF приложение не сможет отличить, чей запрос пришел, и какие действия следует выполнить на самом деле.

Чтобы предотвратить несоответствие токенов CSRF, разработчики должны включать проверку соответствия токенов их приложения при обработке запросов. Это позволит защитить пользователей от уязвимостей и сохранить их данные в безопасности.

Потенциальные уязвимости, связанные с несоответствием токенов CSRF

- Выполнение нежелательной операции: Если токены CSRF не соответствуют, злоумышленник может выполнить нежелательные операции от имени пользователя, такие как изменение пароля, удаление аккаунта или совершение покупок.

- Слежка за пользователями: Атакующие могут использовать CSRF-атаку для отслеживания действий пользователей и собирать личную информацию, такую как введенные данные или просматриваемые страницы.

- Социальная инженерия: Злоумышленники могут использовать атаку CSRF для взятия контроля над аккаунтом пользователя и затем отправлять мошеннические сообщения в его социальные сети, имитируя его действия, что может привести к финансовым потерям или повреждению репутации.

Для борьбы с потенциальными уязвимостямии, связанными с несоответствием токенов CSRF, следует применять следующие меры безопасности:

- Использование уникальных токенов CSRF: Каждая сессия должна иметь свой уникальный токен CSRF, который должен быть включен в каждый запрос, требующий аутентификации.

- Проверка токена CSRF на стороне сервера: Сервер должен проверять, соответствует ли токен CSRF в запросе ожидаемому значению. Если токены не соответствуют, запрос должен быть отклонен.

- Ограничение действий на стороне сервера: Сервер должен применять соответствующие ограничения для операций, которые могут быть выполнены от имени пользователя. Например, удаление аккаунта может потребовать подтверждения пользователя по электронной почте.

- Обучение пользователей: Пользователи должны быть обучены основным мерам безопасности и не открывать подозрительные ссылки или выполнять неизвестные действия.

Внедрение этих мер безопасности поможет уменьшить риски, связанные с несоответствием токенов CSRF, и обеспечит сохранность данных и конфиденциальность пользователей.

Возможные последствия несоответствия токенов CSRF

Несоответствие токенов CSRF может иметь серьезные последствия для безопасности веб-приложений. Вот несколько возможных сценариев, которые могут возникнуть, если токены CSRF не проверяются или отсутствуют:

1. Атаки межсайтового скриптинга (XSS): злоумышленник может использовать уязвимости в веб-приложении для внедрения вредоносного скрипта на страницу жертвы. Если нет проверки CSRF токенов, злоумышленник может заставить пользователя выполнить нежелательные действия, такие как размещение комментариев, отправка запросов на выполнение действий от имени пользователя или изменение конфиденциальной информации.

2. Подделка запроса на изменение данных (CSRF): злоумышленник может сконструировать специально подобранный запрос на изменение данных, который отправляется от имени аутентифицированного пользователя без его ведома. Если приложение не проверяет CSRF токены, злоумышленник может изменить данные пользователя, например, изменить его пароль, адрес электронной почты или данные платежной информации.

3. Потеря конфиденциальной информации: если злоумышленник может выполнить действия от имени пользователя без его согласия, это может привести к разглашению конфиденциальной информации. Например, злоумышленник может отправить запрос на просмотр или скачивание конфиденциальных документов или персональных данных пользователя.

4. Операции повышенных привилегий: если веб-приложение допускает выполнение определенных действий только от имени аутентифицированного пользователя, несоответствие CSRF токенов может позволить злоумышленнику выполнить операции с повышенными привилегиями. Например, злоумышленник может изменить настройки учетной записи администратора или выполнить действия, которые доступны только администраторам.

5. Подрыв доверия пользователей: если пользователи веб-приложения осведомлены о наличии уязвимости CSRF и сталкиваются с возможными последствиями, это может подорвать их доверие к приложению и привести к потере клиентов или пользователей.

Учитывая это, очень важно применять соответствующие меры безопасности, чтобы предотвратить возможные последствия несоответствия токенов CSRF. Это включает в себя генерацию уникальных CSRF токенов для каждой сессии пользователя, их правильную проверку при получении запросов на изменение данных и регулярное обновление токенов во избежание их перебора или угадывания.

Методы защиты от несоответствия токенов CSRF

Для защиты от несоответствия токенов CSRF существует несколько проверенных методов, которые помогают гарантированно предотвратить подобные атаки. Вот некоторые из них:

1. Использование токена CSRF

Один из наиболее распространенных и эффективных способов защиты - это использование токенов CSRF. Этот токен генерируется сервером и включается в каждый запрос пользователя. При обработке запроса сервер проверяет, соответствует ли переданный токен сохраненному на сервере. Если токены не совпадают, то запрос отклоняется. Это предотвращает возможность злоумышленникам выполнить запрос от имени пользователя.

2. Неиспользование GET-запросов для изменения данных

Еще один способ защиты от несоответствия токенов CSRF - это не использование GET-запросов для изменения данных на сервере. GET-запросы, в отличие от POST, могут быть простыми ссылками, которые могут быть запущены со взломанных или похищенных страниц. Значит, злоумышленник может использовать подобные ссылки для выполнения запросов от имени пользователя. Поэтому рекомендуется использовать POST-запросы для изменения данных.

3. Строгая компоновка сессии и аутентификации

Другой способ защиты от несоответствия токенов CSRF - это строгое управление сессией и аутентификацией. Сервер должен хранить данные сессии только в безопасных местах, а также гарантировать аутентификацию пользователя перед проведением любых операций, связанных с изменением данных. Это помогает предотвратить возможность выполнения несанкционированных запросов.