Манчкин, метафорический представитель мира виртуальных атак и компьютерных интриг, с годами стал неотъемлемой частью нашего современного общества. Подерживая свою таинственность и загадочность, Манчкин скрывает за собой уникальные принципы своего функционирования, которые вместе составляют зловещую картину виртуального мира. Малоэффективен путь, приводящий к случайности подобной атаки, представляет собой продукт тщательно продуманных манипуляций и вычислительных схем.

Весьма изощренный и обманчивый в своей сущности, Манчкин предстает перед нами как лукавый и скрытный проникатель, выслеживающий доступ к уязвимой системе и успешно обходящий ее существующие барьеры. Его конкретные методы зависят от целей и потребностей хакера-исследователя, однако его базовые принципы он поддерживает на протяжении долгого периода времени, что придает ему особый шарм продвинутого и скрытого паразита интернет-пространства.

Ключевой особенностью работы Манчкина является его зловещая неуловимость и способность исчезать виртуальной плотью, оставляя за собой разрушение и огорчение в жертвах своей виртуальной охоты. Взламывая защитные механизмы, Манчкин регулярно обновляет свои методы и стратегии, а также стремится избегать обнаружения и предотвращения и его уничтожения.

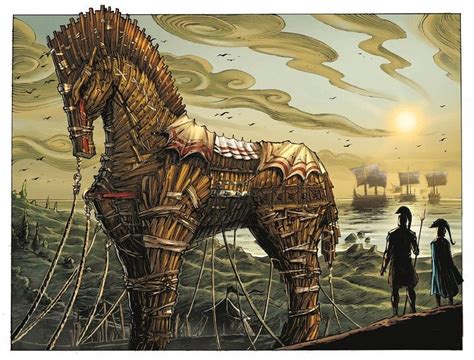

Троянский конь: скрытая угроза в виртуальном мире

В отличие от других видов вредоносного ПО, троянский конь обычно не привлекает к себе внимание пользователей и антивирусных программ. Он может маскироваться под файлы, программы или даже игры, что делает его еще более опасным и незаметным.

Главная цель троянского коня – добраться до ценной информации пользователя, воруя пароли, доступ к банковским аккаунтам, перехватывая сообщения или устанавливая незаметные подключения к злоумышленнику. Также троянский конь может использоваться для проведения кибератак, подрыва безопасности системы и размножения своих копий.

Избежать заражения троянским конем можно, следуя основным принципам безопасности в сети: нескачивать программы или файлы с ненадежных источников, не открывать подозрительные ссылки и вложения в электронных письмах, устанавливать антивирусное ПО и регулярно его обновлять. Также важно быть внимательным и бдительным, не вводить личные данные на подозрительных сайтах и не открывать рекламные окна без необходимости.

Определение и основные принципы: инкогнито-агент

В данном разделе рассмотрим основные понятия и принципы действия специфического агента cyber-мира, известного под кодовым названием "Инкогнито".

Инкогнито-агент - это высокоэффективное программное средство, которое, будучи установленным на целевой компьютер без ведома его владельца, скрытно и преимущественно незаметно осуществляет ряд задач, противоречащих интересам владельца устройства.

Отличительной чертой Инкогнито является способность маскироваться под другие программные продукты или процессы, что позволяет ему обходить антивирусные программы и производить деятельность в скрытом режиме.

Его действия часто состоят в сборе и передаче конфиденциальной информации, управлении компьютером с дальнейшим выполнением задач, предписанных злоумышленниками, а также использовании вычислительных ресурсов устройства для майнинга криптовалют или организации ботнетов.

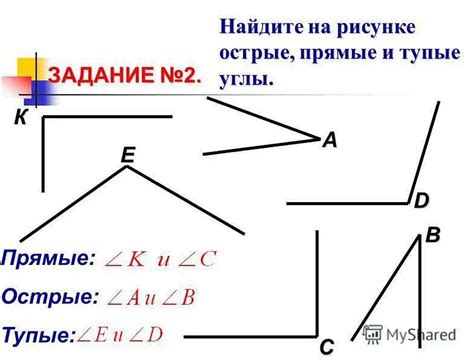

| Преимущества Инкогнито-агента: | Недостатки Инкогнито-агента: |

| • Скрытность и сложность обнаружения | • Разрушение частных и корпоративных данных |

| • Универсальность и адаптивность | • Загрузка системы и замедление работы |

| • Эксплуатация уязвимостей в системе | • Возможность внедрения дополнительных угроз |

История происхождения коварных программных сущностей

Считается, что первым предшественником троянских коней стала программа ANIMAL, написанная в 1969 году профессором Джоном Холлом и его студентом Полом Фейченбом. Эта программа предполагала пользовательский ввод и обладала базой данных с вопросами и ответами. Однако, программа способна была на реагирование на некоторые конкретные входные данные и осуществление заданных действий. Именно эта функция придала программе первоначальные черты троянского коня.

Дальнейшее развитие троянских коней происходило параллельно с развитием индустрии информационных технологий. В 1970-х годах, в эпоху появления первых вирусов-саморепликаторов, троянские кони начали использоваться злоумышленниками для совершения краж, вымогательства денег и нанесения ущерба системам. С течением времени, троянские кони стали все более изощренными и сложными, способными обходить антивирусную защиту и проникать в систему незаметно для пользователя.

- 1960-е годы: Появление программы ANIMAL с чертами троянского коня

- 1970-е годы: Использование троянских коней для совершения преступлений

- Развитие троянских коней: Усложнение и обход антивирусных защит

Сегодня троянские кони являются одной из наиболее распространенных угроз в сфере информационной безопасности. Их постоянное развитие и адаптация к новым технологиям требует от специалистов по защите данных постоянного мониторинга, а пользователей – внимательности и осведомленности об актуальных методах их обнаружения и предотвращения.

Первые случаи эксплуатации вредоносного программного обеспечения

В этом разделе мы рассмотрим ранние примеры использования опасных программ, которые с целью причинения вреда использовали незаконные и хитрые методы. На протяжении истории компьютеров и сетей было совершено несколько прорывов в области вредоносного ПО, которые получили широкую известность и внушили страх в сердца многих пользователей.

- 1. "Кейлоггер Пиренейских пик": Этот первый случай использования программы для сбора информации с клавиатуры привлек внимание многих. Представленная независимыми исследователями, эта вредоносная программа выкравала личные данные, пароли и финансовую информацию у своих жертв, используя метод "молчаливого" нажатия клавиш на компьютере жертвы.

- 2. "Полевой зверь": В 90-е годы была обнаружена вирусная программа, основная цель которой заключалась в полном разрушении данных на жертвенном компьютере и повреждении системы. "Полевой зверь" получил своё название из-за своей способности распространяться через дискеты, использовавшиеся в то время.

- 3. "Асинхронный вредоносный код": Этот пример использования вредоносной программы представлен в качестве изображения различных форматах, а затем скрытно установлен на компьютере жертвы. Программа расшаривала информацию с компьютера и передавала её злоумышленнику, используя асинхронные методы для обхода антивирусных программ.

Это лишь краткий обзор ранних случаев использования вредоносного ПО, и они являются лишь небольшой частью множества примеров, которые мы рассмотрим за время написания данной статьи.

Особенности и назначение Манчкин

В данном разделе мы рассмотрим особенности и функциональное назначение программы Манчкин. Будут представлены ключевые характеристики и возможности данного инструмента без использования специфических терминов и определений.

- Мультифункциональность: Манчкин является универсальным инструментарием, позволяющим решать разные задачи, в зависимости от потребностей пользователя.

- Конфиденциальность: Программа обеспечивает защиту личных данных и информации, сохраняя их в безопасности и предотвращая несанкционированный доступ.

- Совместимость: Манчкин может быть установлен на различные операционные системы и обеспечивает совместимость с широким спектром программного обеспечения.

- Интуитивный интерфейс: Простота использования и понятный интерфейс делают Манчкин доступным даже для неопытных пользователей, не требуя особых навыков или знаний.

- Автоматизация процесса: Манчкин позволяет оптимизировать выполнение задач и процессов путем автоматизации рутиных операций, что увеличивает эффективность работы.

- Расширяемость: Возможность добавления дополнительных модулей и функций позволяет пользователю настроить Манчкин под свои потребности и требования.

Описание программы и ее возможности

В данном разделе мы рассмотрим основную информацию об уникальной программе, а также обсудим функциональные возможности, которые предоставляет данное приложение.

| Наименование | Описание |

|---|---|

| Скрытность | Программа обладает превосходными способностями в области скрытности и маскировки своего присутствия на целевой системе. Ее функции можно сравнить с конем Троя, который затаился внутри ожидаемого подарка. |

| Внедрение | Приложение умеет аккуратно внедряться на целевую систему, минуя защитные меры, установленные ее владельцем. Это позволяет программе полностью контролировать и получать доступ к целевой системе, в том числе к ее файлам, данным и удаленным ресурсам. |

| Расширяемость | Программа имеет встроенные механизмы для модификации и расширения своих возможностей. Благодаря этому, она способна приспосабливаться к различным ситуациям и требованиям атакующего. |

| Сетевые возможности | Приложение поддерживает различные протоколы связи и позволяет атакующему удаленно управлять целевой системой, выполнять команды, перехватывать данные и даже создавать ботнеты - сети зараженных компьютеров. |

| Вредоносная функциональность | Программа обладает широким спектром вредоносных действий, от подбора паролей и сбора информации до установки дополнительных вредоносных программ или блокирования доступа к системе. Она представляет серьезную угрозу для конфиденциальности и безопасности целевой системы. |

Обладая всеми перечисленными возможностями, программа Манчкин позволяет злоумышленнику полностью контролировать и манипулировать целевой системой, не вызывая подозрений у ее владельца.

Распространение Манчкина: путешествие внедрения и скрытности

Манчкин, подобно хитрому воину, проникает в компьютерную систему с помощью маскировки и притворства. Он использует разнообразные методы передвижения - от зараженных электронных писем и вредоносных ссылок, до скрытного внедрения в уже зараженные устройства. Распространение Манчкина может происходить как по воздуху, через беспроводные сети и Bluetooth соединения, так и по земле, через зараженные носители информации и порты USB.

Важно отметить, что Манчкин умело обходит системные механизмы обнаружения и блокировки, используя разные методы и приемы. Он может изменять свою сигнатуру или вести себя подобно обычным процессам, чтобы остаться неприметным для антивирусных программ и межсетевых экранов. Также Манчкин может использовать сетевые уязвимости и недостатки программного обеспечения для своих целей, обеспечивая долговременное пребывание в системе.

Распространение Манчкина - это подробная и сложная операция, требующая мастерства и гибкости. Этот троянский конь продолжает раздражать и угрожать компьютерным системам, подкрашивая свою зловещую красу и проникая скрытно и незаметно.

Способы распространения вредоносной программы

Успех троянского коня Манчкин зависит от эффективности методов, с помощью которых он распространяется среди потенциальных жертв. Эти методы разнообразны и могут включать в себя различные приемы, позволяющие обойти защитные механизмы и проникнуть в целевую систему. В данном разделе рассмотрим некоторые из них.

- Спам-рассылка электронной почты: вредоносный троян может быть прикреплен к электронному письму, которое выглядит легитимным и интересным для получателя. Часто в таких письмах используются методы социальной инженерии, чтобы убедить жертву открыть вложение или перейти по ссылке.

- Вредоносные веб-сайты: троянские кони могут быть распространены через веб-сайты, содержащие вредоносный код или ссылки на вредоносные файлы. При посещении такого сайта под управлением злоумышленников, вредоносная программа может быть автоматически скачана и установлена на компьютер.

- Зараженные внешние носители: троянские кони могут распространяться через зараженные USB-флешки, внешние жесткие диски или другие носители информации. При подключении такого носителя к компьютеру, вредоносная программа может автоматически запуститься и начать свою работу.

- Вредоносные программы в файловых архивах: злоумышленники могут скрывать троянские кони внутри файловых архивов, таких как ZIP или RAR. При распаковке такого архива, вредоносная программа может быть запущена и начать свою деятельность на компьютере.

- Социальные сети и мессенджеры: троянские кони могут распространяться через социальные сети и мессенджеры, используя фишинговые ссылки или под видом вредоносных файлов. Пользователи, переходя по таким ссылкам или скачивая такие файлы, могут стать жертвами трояна.

Это только некоторые из способов распространения вредоносной программы, и злоумышленники постоянно находят новые методы обхода защиты, чтобы достичь своих целей. Поэтому важно быть внимательным и осторожным при взаимодействии с неизвестными и подозрительными файлами, ссылками или сообщениями.

Механизмы функционирования Манчкина

Этот раздел посвящен принципам работы и основным механизмам Манчкина, интригующего и сложного вируса.

Внимание будет уделено исследованию методов взаимодействия Манчкина с зараженной системой и его способности обходить антивирусные программы. Кроме того, будут разобраны особенности передачи данных и выполнения команд через командный сервер.

Рассмотрение эксплуатации уязвимостей в безопасности и распространение вируса через вредоносные файлы также составят ключевые темы нашего изучения.

Важным аспектом будет изучение возможностей Манчкина по удаленному управлению зараженными компьютерами с помощью команд и получение доступа к конфиденциальной информации.

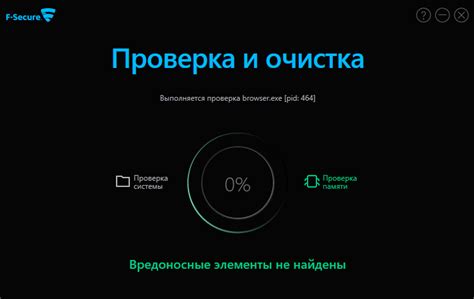

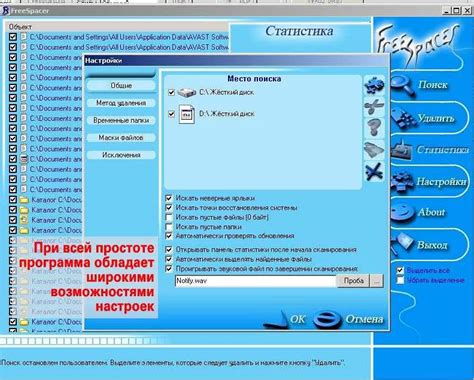

В конце раздела мы проанализируем базовые меры предосторожности, необходимые для защиты от Манчкина, и рассмотрим возможности по его обнаружению и удалению.

Вопрос-ответ

Что такое Манчкин?

Манчкин - это троянский конь, представляющий собой вредоносную программу, способную проникнуть в компьютер и получить доступ к конфиденциальным данным.

Как работает Манчкин?

Манчкин обычно распространяется через электронную почту или вредоносные ссылки. После заражения компьютера, он начинает свою работу, собирая и передавая информацию хакерам.

Какие принципы работы у Манчкина?

Принципы работы Манчкина базируются на маскировке и обмане. Он притворяется легитимной программой или файлом, чтобы проникнуть в компьютер, затем скрытно выполняет свои функции, без предупреждения пользователя.

Какие данные может получить Манчкин?

Манчкин может получить доступ к различным конфиденциальным данным, таким как пароли, банковские реквизиты, персональную информацию и файлы пользователя. Эти данные затем могут быть использованы хакерами в криминальных целях.

Как защититься от Манчкина?

Чтобы защититься от Манчкина, необходимо быть осторожными при открытии электронной почты и щелкать только на проверенные ссылки. Также рекомендуется регулярно обновлять антивирусное программное обеспечение и использовать фаерволы для блокирования нежелательного трафика.