В мире информационных технологий безопасность – одна из основных проблем, с которыми сталкиваются пользователи и разработчики. Все чаще мы слышим истории о хакерских атаках, утечках данных и взломе конфиденциальной информации. В ответ на эти вызовы, индустрия информационных технологий стремится разработать новые и эффективные методы обеспечения безопасности.

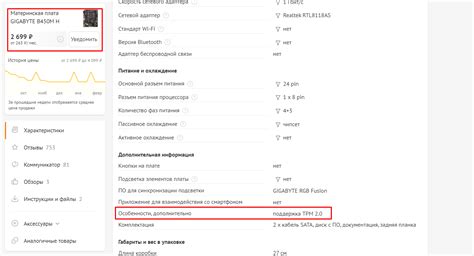

Одним из таких методов является использование Tpm 2.0, аппаратного модуля, предназначенного для защиты конфиденциальных данных и обеспечения безопасного запуска компьютера. Tpm 2.0 обладает рядом функций, которые помогают предотвратить несанкционированный доступ к важной информации, зашифровать данные и обеспечить проверку подлинности устройств.

Однако, как вся новая технология, Tpm 2.0 не является универсальным и может вызывать проблемы. Некоторые пользователи сталкиваются с несовместимостью аппаратного обеспечения, ошибками при установке или требованием принимать решения о безопасности, которые они не могут или не хотят принять.

В этой статье мы рассмотрим вопрос о том, как безопасно отключить Tpm 2.0 и оценим возможные риски и последствия этого решения. Мы также рассмотрим альтернативные методы обеспечения безопасности, которые можно использовать вместо Tpm 2.0.

Технология TPM 2.0 и ее основные цели

Технология TPM 2.0, также известная как Трusted Platform Module, предназначена для обеспечения безопасности компьютерных систем и сетей путем шифрования, аутентификации и защиты цифровых ключей. Она представляет собой прочную аппаратную основу, встроенную в компьютеры и другие устройства, чтобы они могли надежно хранить и обрабатывать цифровую информацию.

В основе TPM 2.0 лежит создание уникальных идентификаторов, называемых "ключами" или "сертификатами", которые являются важными элементами безопасности. Они помогают авторизовывать доступ к информации и обеспечивать целостность данных. Ключи генерируются и хранятся в надежном аппаратном модуле, который недоступен для внешних воздействий и не может быть скомпрометирован без заметных следов.

Основная задача TPM 2.0 заключается в защите цифровой информации от несанкционированного доступа и предотвращении несанкционированного изменения данных. Он обеспечивает безопасность на уровне аппаратного обеспечения, что делает его надежным и эффективным в борьбе с различными видами угроз, такими как взломы, физические атаки и программные вмешательства.

Таким образом, TPM 2.0 играет важную роль в поддержке безопасности цифровых систем, защите от уязвимостей и обеспечении конфиденциальности данных. Он совершенствует процессы шифрования и аутентификации, повышает уровень безопасности и содействует созданию надежной цифровой среды для пользователей.

Роль TPM 2.0 в обеспечении сохранности данных

Технология TPM 2.0, являясь синонимом безопасности данных, играет значимую роль в обеспечении сохранности информации. Она предоставляет средства и механизмы для защиты конфиденциальной информации, аутентификации и шифрования данных.

TPM 2.0, выступая в роли надежного хранителя ключей и сертификатов, обеспечивает безопасность взаимодействия между компьютером и различными приложениями.

Основной функцией TPM 2.0 является создание и хранение уникального идентификатора компьютера, который используется для аутентификации системы и контроля доступа к данным.

Также, TPM 2.0 обеспечивает возможность создания и хранения ключей шифрования, которые управляют доступом к защищенной информации, а также защиту от подделки и изменения данных.

Значительным достоинством TPM 2.0 является его независимость от операционной системы, что обеспечивает стабильность и непрерывность защиты данных даже в случае атаки на систему.

В целом, TPM 2.0 является надежным и эффективным механизмом для обеспечения безопасности данных, предоставляющим пользователю уверенность в защите конфиденциальности и сохранности информации.

Преимущества использования TPM 2.0

В этом разделе мы рассмотрим ценность и преимущества использования TPM 2.0, инновационной технологии, обеспечивающей безопасность и защиту персональных данных на различных устройствах.

Одним из главных достоинств TPM 2.0 является его способность обеспечивать аутентификацию и хранение криптографических ключей на аппаратном уровне. Это означает, что ваши данные будут защищены с помощью аппаратной системы, недоступной для внешних вмешательств.

Другое преимущество TPM 2.0 заключается в его способности предотвращать физические и программные атаки на устройство. Благодаря встроенным функциям безопасности, TPM 2.0 способен обнаружить и предотвратить попытки несанкционированного доступа или изменения программного обеспечения на уровне железа.

TPM 2.0 также предоставляет возможность создавать и управлять виртуальными машинами, что значительно упрощает процесс виртуализации и обеспечивает высокую степень безопасности при передаче информации и доступе к ней.

Кроме того, TPM 2.0 обеспечивает надежное хранение паролей и других конфиденциальных данных в зашифрованной форме. Это делает устройства, оснащенные TPM 2.0, защищенными от кражи и несанкционированного доступа к личной информации.

Все эти вышеперечисленные преимущества сделали TPM 2.0 неотъемлемым элементом безопасности в сфере информационных технологий. Он обеспечивает надежность, непреходящую функциональность и особый уровень безопасности на устройствах, позволяя пользователям быть уверенными в сохранении их конфиденциальных данных.

Как обезопаситься при отключении Tpm 2.0?

При изучении вопроса о возможности изоляции системы от Tpm 2.0 возникает необходимость в принятии мер для обеспечения безопасности этого процесса. В данном разделе будут представлены основные рекомендации по обезопасиванию операции отключения Tpm 2.0.

Для начала, важно обратить внимание на защиту конфиденциальных данных. Вместо использования термина "отключение Tpm 2.0", можно обратиться к процессу "изоляции программного модуля доверия" или "деактивации аппаратного ключа безопасности". Помимо этого, особое внимание следует уделить выбору подходящих методов и инструментов безопасной остановки, таких как "безопасная оболочка", "защищенное отключение" и др.

Вторым важным аспектом является проверка источника предлагаемой информации. Для этого рекомендуется обратиться к надежным источникам, знакомиться с опытом и мнениями провайдеров услуг по безопасному отключению Tpm 2.0. Кроме того, можно проконсультироваться со специалистами в данной области, оценить их компетенцию и опыт работы.

Важно также учесть причины, по которым необходимо отключить Tpm 2.0. Каждый случай может иметь свои особенности, поэтому рекомендуется оценить важность данной операции и выработать индивидуальные решения в рамках своей специфической системы и задачи.

Наконец, нельзя забывать о рисках и потенциальных угрозах при отключении Tpm 2.0. Важно предусмотреть возможные уязвимости, связанные с отключением аппаратного ключа и принять меры по их нейтрализации или уменьшению вероятности их возникновения. Это может включать в себя мониторинг системных уязвимостей, обновление программного обеспечения и контроль за безопасностью процесса отключения.

Процедура отключения TPM 2.0 на различных операционных системах

В данном разделе рассмотрим пошаговые инструкции по отключению TPM 2.0 на различных операционных системах. Избавиться от этой технологии безопасности можно на разных версиях ОС, следуя определенным методам, адаптированным для конкретных платформ.

Ниже представлены основные шаги, которые позволят вам успешно отключить TPM 2.0 на вашей операционной системе:

- Выполните вход в систему от имени администратора или пользователя с правами администратора.

- Откройте раздел "Настройки системы" или "Панель управления" в зависимости от вашей операционной системы.

- Прокрутите список доступных опций и найдите пункт "Безопасность и конфиденциальность".

- Выберите опцию "Управление TPM" или "Настройки TPM".

- В появившемся окне найдите и нажмите на кнопку "Отключить TPM".

- Подтвердите действие, следуя инструкциям на экране.

- После завершения процесса отключения TPM 2.0, перезагрузите компьютер для применения изменений.

Важно помнить, что данный процесс может отличаться на различных операционных системах и в зависимости от версии TPM 2.0. Рекомендуется перед выполнением указанных шагов ознакомиться с официальной документацией операционной системы или консультироваться с профессионалами, чтобы избежать нежелательных последствий.

Возможные последствия при неправильном выключении TPM 2.0

Выключение TPM 2.0 без соблюдения соответствующих процедур и правил может привести к серьезным последствиям для безопасности и функционирования системы. Ниже перечислены некоторые из возможных негативных последствий:

- Ущерб для безопасности данных: неправильное выключение TPM 2.0 может привести к потере или компрометации важных данных, хранящихся в защищенной области чипа. Это может привести к утечке конфиденциальной информации или возникновению уязвимостей в системе.

- Повреждения системы: неправильное выключение TPM 2.0 может привести к повреждению компонентов системы или нарушению их нормальной работы. Это может привести к сбою системы, отказу в доступе к функциям или даже полной неработоспособности системы.

- Невозможность восстановления: при неправильном выключении TPM 2.0 может возникнуть проблема с последующим его включением или восстановлением работы. Это может потребовать сложных процедур восстановления, включая восстановление из резервных копий или включение с помощью специального оборудования.

- Потеря доверия: неправильное выключение TPM 2.0 может привести к потере доверия пользователей, так как это может свидетельствовать о недостаточной компетентности или малодружественном отношении к безопасности данных. Это может негативно сказаться на репутации и имидже организации или индивида.

В целях обеспечения безопасности и предотвращения возможных негативных последствий, рекомендуется обратиться к профессионалам или следовать рекомендациям производителя при выключении TPM 2.0. Это позволит избежать потери данных, повреждения системы и проблем с последующим включением чипа.

Альтернативные подходы к обеспечению безопасности при выключенном TPM 2.0

Управление безопасностью системы, в которой выключен TPM 2.0, требует использования альтернативных методов и механизмов, чтобы гарантировать защиту и надежность данных. В данном разделе мы рассмотрим несколько важных подходов для обеспечения безопасности в таких условиях.

- Криптографические методы: использование современных алгоритмов шифрования и цифровой подписи позволяет обеспечить конфиденциальность и целостность данных даже без участия TPM 2.0. Применение симметричных и асимметричных шифров позволяет защитить данные от несанкционированного доступа и изменений.

- Механизмы контроля доступа: внедрение систем контроля доступа, таких как пароли, PIN-коды, биометрические данные и двухфакторная аутентификация, помогает предотвратить несанкционированный доступ к системе. Эти механизмы обеспечивают альтернативный способ проверки подлинности пользователя и обеспечения безопасности данных в отсутствие TPM 2.0.

- Резервное копирование и восстановление: создание регулярных резервных копий данных и настройка механизмов восстановления позволяет обеспечить безопасность и доступность информации, даже если TPM 2.0 отключен. Регулярное обновление резервных копий и проверка их целостности являются важными шагами для защиты данных и минимизации рисков.

- Обновление и патчи: своевременное обновление программного обеспечения и установка патчей позволяет устранить известные уязвимости и улучшить безопасность системы даже без работы TPM 2.0. Регулярное отслеживание выхода обновлений и их установка являются важными мерами для поддержания безопасности в условиях отключенного TPM 2.0.

В целом, хотя отключенный TPM 2.0 может ограничить доступ к некоторым встроенным механизмам безопасности, существуют эффективные альтернативные способы защиты данных и обеспечения безопасности системы. Комбинирование криптографических методов, механизмов контроля доступа, резервного копирования и обновления программного обеспечения позволяет создать надежный уровень безопасности, даже при отключенном TPM 2.0.

Разнообразные подходы к обеспечению безопасности данных

В данном разделе будут рассмотрены различные методы, которые могут быть использованы вместо традиционных подходов к защите данных, таких как использование Tpm 2.0. Многочисленные альтернативные решения позволяют обеспечить безопасность информации с использованием различных технологий и подходов.

1. Криптографические методы: Одним из способов защиты данных является использование криптографической защиты. Механизмы шифрования и алгоритмы помогают скрыть конфиденциальную информацию от несанкционированного доступа, даже в случае утечки данных или физического доступа к системе.

2. Многофакторная аутентификация: Дополнительная аутентификация, которая требует нескольких методов подтверждения личности пользователя, обеспечивает более высокий уровень безопасности. Может включать в себя комбинацию факторов, таких как пароль, биометрические данные, аппаратные токены и другие способы идентификации.

3. Контроль доступа и политики безопасности: Установление строгих правил и ограничений для доступа к данным может существенно усилить безопасность. Регулирование доступа на уровне пользователей, групп и ролей может обеспечить более гранулированный контроль и предотвратить неавторизованный доступ к информации.

4. Безопасное хранение данных: Использование защищенных методов хранения данных, таких как шифрование на уровне хранения или использование удаленных хранилищ данных с высоким уровнем безопасности, обеспечивает дополнительную защиту от несанкционированного доступа.

5. Постоянное обновление и мониторинг: Систематическое обновление программного и аппаратного обеспечения помогает закрепить последние патчи безопасности и устранить известные уязвимости. В сочетании с постоянным мониторингом и анализом данных о безопасности, это помогает выявлять и предотвращать возможные атаки или нарушения безопасности.

Использование вышеуказанных альтернативных решений позволяет эффективно обеспечить защиту данных, минуя традиционные методы, связанные с Tpm 2.0. Однако, следует учитывать, что каждый метод имеет свои особенности и ограничения, и выбор оптимального решения должен соответствовать уровню конкретных требований безопасности информации.

Рекомендации по использованию альтернативных аппаратных инструментов для обеспечения безопасности

В данном разделе мы представляем набор рекомендаций по использованию других аппаратных средств, способных обеспечить высокий уровень безопасности в различных сферах деятельности. Несмотря на то, что в контексте данной статьи нафокусирована на Tpm 2.0, существуют также и другие альтернативные решения, которые можно использовать для защиты информации и обеспечения безопасности систем.

- Устройства двухфакторной аутентификации: Обеспечивая дополнительный уровень защиты с помощью комбинации факторов, таких как физический артефакт (например, ключ или токен) и биометрическая информация (например, отпечаток пальца или распознавание лица), устройства двухфакторной аутентификации предлагают надежную защиту от несанкционированного доступа к системам и данным.

- Аппаратные модули безопасности (HSM): Эти специализированные устройства позволяют выполнять криптографические операции и хранить секретные ключи в физически защищенной среде. HSM обеспечивают высокий уровень защиты от взлома и могут использоваться для различных целей, включая авторизацию, шифрование и цифровую подпись.

- Токены аутентификации: Электронные или физические устройства, такие как USB-ключи или смарт-карты, используются для хранения и передачи учетных данных, основных паролей или сертификатов пользователей. Они обеспечивают защиту от несанкционированного доступа и могут предоставлять доступ к системам и данным только после успешной аутентификации.

- Биометрические системы: Эти системы используют уникальные физиологические или поведенческие характеристики, такие как отпечатки пальцев, голосовое распознавание или сканирование сетчатки, для аутентификации пользователей. Биометрические системы обеспечивают высокий уровень безопасности, поскольку физические характеристики сложно подделать или украсть.

- Физические барьеры и контроль доступа: В зависимости от конкретных потребностей организации, могут быть применены различные физические средства безопасности, такие как замки с доступом по биометрии, системы видеонаблюдения или контроля доступа.

Выбор аппаратных средств безопасности должен быть основан на осознанном анализе требований и уровня угроз, с которыми может столкнуться организация. Комбинация нескольких аппаратных средств может обеспечить более надежную защиту от различных угроз и повысить общую безопасность системы.

Вопрос-ответ

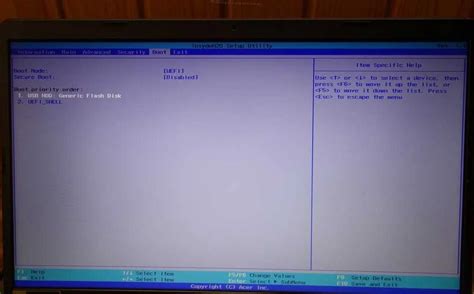

Как безопасно отключить Tpm 2.0?

Отключение Tpm 2.0 может привести к потере некоторых функций и защиты системы. Однако, если вам необходимо отключить Tpm 2.0, то вам потребуется зайти в BIOS вашего компьютера. В зависимости от производителя, местоположение опции может различаться, поэтому лучше обратиться к инструкции к вашей материнской плате или ноутбуку. Обычно опция находится в разделе "Безопасность" или "Технологии безопасности". Найдите опцию "Tpm" или "Tpm 2.0" и отключите ее. После этого сохраните изменения и перезагрузите компьютер.

Какие риски связаны с отключением Tpm 2.0?

Отключение Tpm 2.0 может привести к снижению безопасности вашей системы. Эта технология представляет собой микрочип, который обеспечивает аппаратную защиту и шифрование ключей. Отключение Tpm 2.0 может позволить злоумышленникам получить доступ к вашим конфиденциальным данным или провести атаки на вашу систему. Кроме того, отключение Tpm 2.0 может привести к неработоспособности некоторых программ и функций, которые требуют использования данной технологии. Поэтому перед отключением Tpm 2.0 рекомендуется тщательно взвесить все плюсы и минусы.

Как узнать, включен ли Tpm 2.0 на моем компьютере?

Для проверки включен ли Tpm 2.0 на вашем компьютере, вы можете зайти в BIOS и найти соответствующую опцию. В зависимости от производителя, местоположение опции может различаться, поэтому лучше обратиться к инструкции к вашей материнской плате или ноутбуку. Обычно опция находится в разделе "Безопасность" или "Технологии безопасности". Если опция "Tpm" или "Tpm 2.0" включена, значит Tpm 2.0 активирован на вашем компьютере. Если опцию найти не удалось, то, вероятно, ваш компьютер не поддерживает Tpm 2.0.

Зачем нужно отключать Tpm 2.0?

Tpm 2.0 (Trusted Platform Module) – это микропроцессор, который устанавливается на материнскую плату компьютера и отвечает за управление безопасностью системы. Он может использоваться для хранения и защиты критически важных данных, таких как ключи шифрования. Однако, есть случаи, когда пользователю может потребоваться отключить Tpm 2.0, например, при несовместимости с определенным программным обеспечением или при проблемах с его работой.