Задумывались ли вы о том, как неосознанное хищничество данных может проникнуть в вашу жизнь, принимая лица самых непредвиденных обманов? В мире, насыщенном цифровыми взаимодействиями, уровень обмана становится все более изощренным и непрозрачным. Незнайка в интернете может легко прорываться сквозь тщательно созданные барьеры защиты, подделывая свою подлинность вычислительными схемами, которые сложно отличить от реальных личностей.

Каким образом жулики используют свои вычислительные процессы, чтобы разводить доверчивых пользователей? На протяжении этой статьи мы рассмотрим несколько распространенных методов, которые помогают отличить искаженные представления от настоящих. Будет рассмотрено, как угрозы в сети переводят весьма скрупулезно разработанные алгоритмы создания историй и даже отражения физиологических особенностей человеческого поведения. Чтобы наладить основу для понимания этих тем, требуется обратить внимание на несколько ключевых понятий, которые постепенно приведут нас к основной идеи.

Ключевым моментом в борьбе против неосознанного хищничества данных является различение реальных пользователей от поддельных ассоциаций. Для этого необходимо изучить понятие мощности машинного обучения и как оно применяется в создании фиктивных представлений. В настоящее время многие вычислительные схемы основаны на глубоком обучении и анализе больших объемов данных. Это позволяет жуликам разрабатывать более реалистичные личности. Определение границ между фальшивкой и правдой становится все сложнее, требуя от нас набора инструментов, чтобы держать ненадежные представления под контролем.

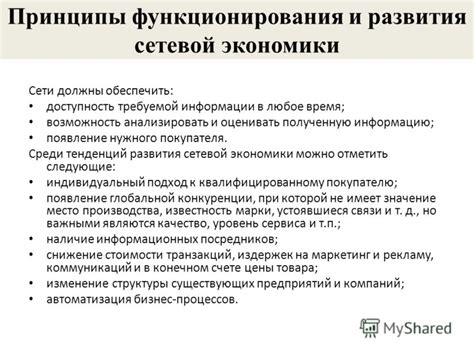

Принципы функционирования поддельных журналов

В данном разделе мы рассмотрим основные принципы работы специальных журналов, предназначенных для фишинговых атак. Под фишингом в данном контексте понимается злонамеренная попытка получить конфиденциальную информацию, такую как логины, пароли и данные банковских карт, путем обмана пользователей.

Поддельные журналы, известные также как фишинг логи, используются злоумышленниками для сбора и эффективного анализа данных пользователей с целью получить незаконный доступ к их учетным записям или важной информации. Эти журналы создаются таким образом, чтобы они выглядели аутентично и вызывали доверие у пользователей, чтобы те внесли свои учетные данные.

Основной принцип работы фишинг логов заключается в создании копий легитимных веб-сайтов или приложений, которые пользователи обычно посещают или используют. Эти копии могут воссоздавать внешний вид и функциональность подлинных систем, таким образом, обманывая пользователей и заставляя их предоставить свои учетные данные.

Для достижения своей цели злоумышленники используют различные методы. Некоторые создают маскировочные ссылки или отправляют фишинговые электронные письма с поддельными адресами, содержащими ссылки на поддельные сайты или приложения. Пользователи, переходя по таким ссылкам, попадают на подделанные страницы, где вводят свои логины и пароли, в результате чего их данные попадают в руки злоумышленников.

Другие методы включают использование вредоносного программного обеспечения, которое устанавливается на устройстве пользователя и записывает все нажатия клавиш и передает их злоумышленнику. Таким образом, злоумышленники могут получить доступ к учетным данным пользователя без его ведома.

| Преимущества использования фишинг логов: | Риски для пользователей: |

|---|---|

| 1. Эффективно вводят пользователей в заблуждение | 1. Потеря конфиденциальных данных |

| 2. Легко распространяются через электронную почту и социальные сети | 2. Невозможность доступа к аккаунтам |

| 3. Маскируются под подлинные веб-сайты | 3. Возможность финансовых потерь |

| 4. Могут быть индивидуально настроены для разных целей и аудиторий | 4. Риск подвергнуться мошенничеству |

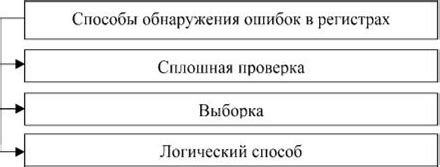

Определение и способы обнаружения обманчивых записей

В данном разделе мы рассмотрим, как распознать вредоносные фрагменты информации, созданные с целью мошенничества. Необходимость распознавания таких обманчивых записей становится все более актуальной в свете развития технологий и распространения киберугроз. Мы рассмотрим основные признаки, которые помогут определить подлинность полученных логов и защитить свои данные от фишинговых атак.

Первый способ распознавания обманчивых записей состоит в анализе языка и стиля, которые используются в тексте. Неряшливо составленные предложения, орфографические и грамматические ошибки, несоответствие терминов и фраз предметной области - все эти факторы могут свидетельствовать о неподлинности информации.

Второй способ связан с исследованием эмоциональной окраски текста. Фишинг логи могут содержать попытки пробудить у пользователя панику, страх или зависть, чтобы заставить его осуществить определенные действия. Опытный пользователь должен быть внимателен к подобным манипуляциям и анализировать эмоциональный фон представленных логов.

Третий способ - это проверка ссылок и вложений, содержащихся в логах. Часто мошенники используют подставные ссылки, которые ведут на сайты-ловушки, с целью получить доступ к личной информации пользователя. Проверка URL-адресов и неожиданность появления вложений могут помочь обнаружить фишинговые записи.

Наконец, четвертый способ - это обращение к доверенным источникам информации. Если пользователь получает логи от непроверенного источника, которые содержат подозрительные данные, необходимо проверить их на подлинность, сравнивая их с информацией от официальных источников. Такой подход поможет обезопаситься от потенциальных фишинговых атак.

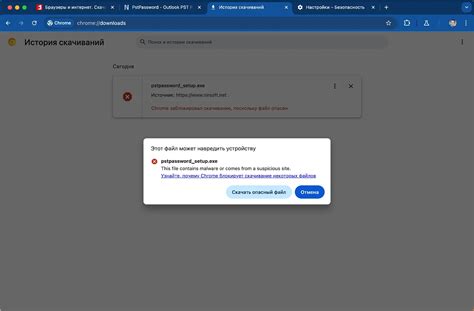

Техники обеспечения безопасности от опасных файлов в электронной почте

В данном разделе рассмотрим эффективные методы защиты от вредоносных файлов, которые могут быть прикреплены к письмам, которые призваны выманить важные данные у пользователей. Вы узнаете о нескольких надежных стратегиях, которые помогут уберечься от вреда, связанного с такими файлами, и снизить риск передачи персональной информации злоумышленникам.

Прежде всего, рекомендуется быть осторожным при открытии вложений, особенно если они неожиданные или получены от неизвестных отправителей. Важно помнить, что фал в прикрепленном документе может представлять серьезную угрозу безопасности. Поэтому следует всегда использовать актуальное антивирусное программное обеспечение, которое поможет обнаружить и предотвратить заражение системы.

Дополнительным методом защиты является необходимость никогда не открывать вложения с помощью двойного щелчка и инициировать их открытие с использованием соответствующих приложений. Это позволит уменьшить риск активации скрытых вирусов или вредоносных программ, которые могут быть связаны с файлом.

Также рекомендуется всегда проверять электронную почту на предмет наличия подозрительных файлов и использовать дополнительные слои аутентификации, такие как двухфакторная аутентификация, чтобы предотвратить несанкционированный доступ к аккаунту. В случае подозрений лучше всего удалить подозрительное письмо или обратиться к администраторам почтового сервера для дальнейшей проверки.

Своевременное обновление программного обеспечения и операционной системы также является важным аспектом обеспечения безопасности. Все патчи и обновления, выпускаемые разработчиками, содержат исправления уязвимостей и закрытие возможных точек входа для злоумышленников.

И наконец, еще одна полезная техника защиты – обучение себя и других понимать основы фишинг-атак и методы распознавания поддельных сообщений. Предупреждение и осознанность помогут вам избежать ошибок и сохранить ваши данные в безопасности.

Роль обучения пользователей в противодействии фальшивым записям о перехвате информации

| Роль обучения пользователей: | Описание |

|---|---|

| Повышение осведомленности | Обучение пользователям основным принципам безопасности в сети позволяет повысить их осведомленность о рисках и методах защиты от фишинговых атак и фальшивых записей о перехвате информации. |

| Различение подозрительных ситуаций | Обучение помогает пользователям различать подозрительные ситуации, такие как ненадежные ссылки или запросы на предоставление конфиденциальной информации, что минимизирует вероятность подвергнуться фишинговым атакам и фальшивым записям о перехвате данных. |

| Умение проверять надежность источников | Обучение пользователей способам проверки надежности источников информации помогает им распознавать фальшивые записи о перехвате информации и избегать опасных ситуаций. |

| Управление паролями и регулярное обновление ПО | Обучение пользователей правилам создания и управления надежными паролями, а также необходимости регулярного обновления программного обеспечения помогает предотвратить фишинговые атаки и фальшивые записи о перехвате информации. |

В целом, обучение пользователей является важным инструментом в противодействии фальшивым записям о перехвате информации. Это позволяет повысить осведомленность пользователей, обучить их распознавать подозрительные ситуации, проверять надежность источников, а также эффективно управлять своими паролями и обновлять программное обеспечение. Комбинированный подход, включающий технические решения и обучение пользователей, поможет минимизировать риски фишинговых атак и фальшивых записей о перехвате данных.

Вопрос-ответ

Как работают фишинг логи?

Фишинг логи — это инструменты, которые используются для записи и анализа информации об атаках фишинга. Они работают путем регистрации и анализа входящих запросов и данных, отправляемых злоумышленниками. Это позволяет выявить характерные особенности фишинговых атак и помочь сетевым администраторам в предотвращении подобных инцидентов.

Какие методы распознавания фишинг логов существуют?

Существует несколько методов распознавания фишинг логов. Один из них - анализ характеристик и наборов данных, полученных в результате атаки фишинга. Другой метод - использование алгоритмов машинного обучения, позволяющих обнаружить аномалии в поведении злоумышленников. Также эффективными методами являются анализ сетевого трафика, проверка подлинности электронных писем и проверка URL-адресов на наличие подозрительных символов или доменных имен.

Зачем нужно распознавать фишинг логи?

Распознавание фишинг логов имеет ряд целей. Во-первых, оно позволяет выявить характерные особенности фишинговых атак и разработать соответствующие методы защиты. Во-вторых, распознавание фишинг логов помогает в изучении тактик и методов, используемых злоумышленниками, и дает возможность предупредить потенциальные уязвимости в системе безопасности. Наконец, это дает возможность анализировать тренды фишинговых атак и разрабатывать эффективные меры предотвращения.

Какие принципы работы лежат в основе фишинг логов?

В основе работы фишинг логов лежит принцип записи и анализа данных. Фишинг логи регистрируют информацию о входящих запросах, IP-адресах, отправляемых данных и других параметрах, связанных с фишинговыми атаками. Далее эти данные анализируются для выявления шаблонов и характеристик фишинговых атак. Такой подход позволяет быстро обнаружить подобные атаки и принять необходимые меры для защиты системы.

Какие основные принципы работы фишинга?

Принципы работы фишинга включают в себя маскировку под легитимные и доверенные организации, создание поддельных веб-сайтов и электронных писем, рассылку спама, угрозы и привлечение жертв к вводу личной информации.

Каким образом можно распознать фишинговые атаки?

Фишинговые атаки можно распознать по ряду признаков: проверкой адреса веб-сайта, внимательным чтением электронных сообщений, проверкой отправителя, анализом содержания писем и проверкой гиперссылок.

Какие методы защиты от фишинга существуют?

Существует несколько методов защиты от фишинга: образование пользователей о методах фишинга и основных признаках подозрительных сообщений, использование антивирусных программ, установка фильтров почты, аккуратность при раскрытии персональных данных и никогда не подтверждать свою информацию по ссылке из электронного письма.